| Richard Stallman, referente internacional en el activismo de software libre, y el fundador del Free Software Foundation, considera a Julian Assange como un héroe. Pero disputa la utilidad de las últimas filtraciones diplomáticas porque —según Stallman— no revelan ningún crimen y podrían llegar a obstaculizar la libre comunicación en la red. |

Por ANDRES HAX - ahax@clarin.com

Richard Stallman es un ser sui generis. Un especie de anti-Bill Gates, en el sentido que tiene una influencia enorme en el desarrollo de software a nivel mundial pero su meta no es enriquecimiento personal, o la creación de un producto capitalista, sino liberar el software para hacer un mundo mejor a través de su Free Software Foundation. Sí, es utópico. Nacido en 1953, el hacker estadounidense tiene una manera de ser a la vez arisca y abierta (escuchen el

audio de la entrevista completa que acompaña esta nota). Enfatiza con vehemencia la diferencia entre el “software libre” (el movimiento que apoya) y “código abierto”, que para el es otra cosa completamente. Ñ Digital lo consideró una fuente fundamental para seguir el debate acerca del acontecimiento WikiLeaks, ya que es uno de los activistas estadounidenses que basa su militancia por la libertad en y con la Web.

********************************************************************************

¿Qué opinas del papel que está jugando WikiLeaks? Lo que pienso de WikiLeaks es que es una defensa contra las mentiras asesinas de los estados.

¿De todos los estados, o de los Estados Unidos?De los estados. Porque no sólo los Estados Unidos miente. Muchos estados mienten. Y muchos estados matan. Pero los Estados Unidos es el más rico y el más poderoso todavía. Y ha lanzado guerras recientemente que han matado, en Irak, a un millón de personas.

¿Piensas que esto puede cambiar algo en la realidad de la política de los Estados Unidos? No sé. Porque la política de los Estados Unidos me parece local. Y aunque Bush ha admitido que ordenó la tortura, la gente no presiona para investigarlo y acusarlo formalmente como se debería. Ya lo sabemos, porque lo ha admitido, que es culpable de la tortura. Entonces, si los Estados Unidos no lo acusan, debe hacerse en un tribunal internacional.

¿Qué te parecieron los contenidos de las filtraciones? Hasta hoy no he visto nada muy interesante en los últimos artículos de WikiLeaks [nota de ed. La entrevista se hizo el pasado martes, 30 de noviembre]. Y por eso, no estoy convencido que estas filtraciones se tendrían que haber publicado. No creo que haya sido una buena decisión (por parte de WikiLeaks). No veo una razón para publicarlos.

En cuanto a los documentos acerca de las guerras, sí hay escándalos que el gobierno escondía del público por su vergüenza supongo, o por su deseo de evitar ser castigados por sus crímenes. En el caso de los cables diplomáticos no es lo mismo. Quizás es porque no las he visto todos los documentos... Es posible que algo importante esté por venir.

No pienso que sea deseable crear disputas entre estados o exponer toda la comunicación solo para exponerla. Pero cuando hay un escándalo o un crimen que el estado esconde, en este caso es importante exponerlo.

¿De lo contrario es solo chisme? Sí, exacto. No veo el motivo de publicar qué piensan los diplomáticos estadounidenses sobre ciertos presidentes de otros países.

Parece, simplemente, que los diplomáticos estaban cumpliendo con sus cargos. Dijeron privadamente sus opiniones y evaluaciones… Pero es correcto que informaron al ministerio de las cosas que les parecían importantes.

Un punto acerca del cual no estoy completamente seguro es el punto de los países como Arabia Saudita que pidieron atacar Irán. No veo ningún escándalo. De todos modos Estados Unidos no atacó a Irán. Hay dos ataques que han sucedido: el del virus Stuxnet, por el que alguien esta matando a varios científicos, pero no sabemos si tiene algo que ver con esta comunicación. De todos modos, según parece, los que los Sauditas pidieron no fue esto, sino un ataque militar. Y no hubo. Entonces, la relación entre los sucesos reales y esa petición no me queda clara. No creo que estas publicaciones últimas nos hayan ayudado.

Pienso que WikiLeaks tendría que mantenerse más cerca de los escándalos, de los cuales hay muchos. Pienso que publicar comunicaciones privadas entre diplomáticos, cuando no hay nada importante detrás ellas, implica un riesgo de obstaculizar toda comunicación. Y esto no es deseable.

¿Puede ser culpa del ego del fundador de WikiLeaks? No quiero buscar explicaciones psicológicas… Cuando no pienso que alguien ha elegido bien, eso no implica que tiene una falla personal. No estoy totalmente de acuerdo con su decisión, pero todo el mundo toma decisiones que uno puede criticar. Considero a Julian Assange como héroe, pero en este caso pienso que no dio en el blanco.

Bueno, muchísimas gracias por tu tiempo… Pienso que WikiLeaks juega un papel en la resistencia a la tiranía, en la defensa de nuestra libertad contra los estados que odian a nuestra libertad. Pero si bastará para mantener una libertad, no lo sé. Es un reto muy difícil.

Fuente:

Revista Ñ - Clarín

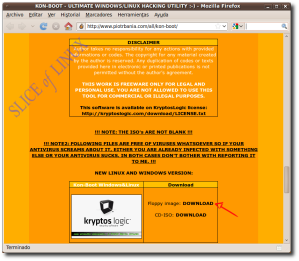

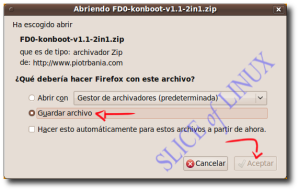

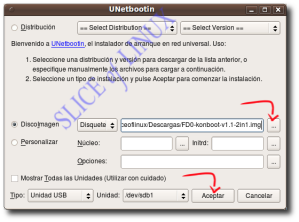

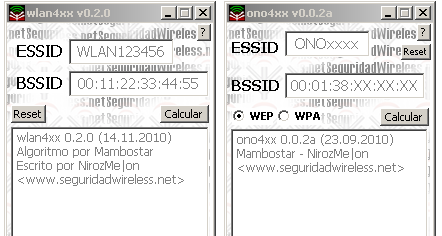

En barrapunto, leemos algo que pondrá muy nerviosos a algunos “peces gordos” de

En barrapunto, leemos algo que pondrá muy nerviosos a algunos “peces gordos” de

![paypal_logo[lg]](http://muyseguridad.net/2010/12/07/wp-content/uploads/2010/12/paypal_logolg-500x199.jpg)