Introducción

Tarde o temprano te sucede que el documento que te parecía tan interesante, y que has bajado con ánimo de comenzar a leerlo de inmediato, es la tercera o cuarta vez que lo bajas, pero no lo recordabas en absoluto.

Igualmente, sucede que en nuestro afán protector, o quizá por nuestra propia inseguridad, miedo, o malas experiencias pasadas, guardemos un determinado documento, de vital importancia para nosotros (claro) en varios lugares de tu máquina, incluso en varias máquinas o en varios discos duros, y en la nube, ya hasta debajo de la cama si pudiera ser.

Esto nos lleva, a que termines por no saber cual es el último o el bueno, o modificar uno, ir a comer, y a la vuelta modificar otro…, en fin un verdadero caos.

Finalmente, el tener tus documentos por duplicado, no sirve para nada mas que para crearte un verdadero lío. Porque, lo que seguros es cierto, es que cuando pierdes el documento, las copias que tienes no te valen, no las encuentras o la acabas de borrar con un medio de destrucción que te impide su recuperación. Es así, inevitable.

Si has llegado a esta conclusión después de años delante de tu máquina o bien, crees en este razonamiento aplastante, el siguiente pasos es borrar todos los archivos que tienes repetidos.

¿Que archivos tienes repetidos? te preguntarás

Fslint

Fslint es una herramienta que va a hacer precisamente esto que necesitas, buscará y limpiará tu máquina. Pero no sólo ésto, además busca directorios vacíos o archivos con un nombre inadecuado. FSLint, tiene varias herramientas capaces de realizar multitud de tareas, tanto en la interfaz gráfica como en la línea de comandos.

Buscando duplicados

El algoritmo empleado para detetrminar si un archivo está duplicado o no

es verdaderamente minucionso, para evitar falsos positivos, que te lleven a pérdida de inforamción. FSlint, busca en tu máquina, descartando en primer lugar aquellos archivos con tamaao único. De los archivos que queda comprueba que ninguno tenga un enlace duro. Igualmente, de los que quedan realiza varias comprobaciones con md5 (primero parte del archivo, y en caso de duda el archivo completo). Por último para evitar posibles problemas con md5, comprueba los archivos restantes con sha1sum. Como ves un trabajo conciencudo.

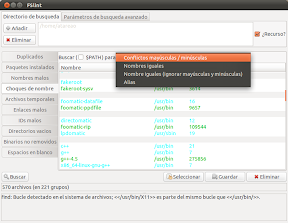

El interfaz de la pestaña “Duplicados” es muy sencillo. Lo primero es comprobar que la dirección de búsqueda es la correcta, lo siguiente haces clic en el botón “Buscar” y a esperar. Cuando el proceso termina, se muestran los archivos duplicados en la ventana. Todos los archivos duplicados se agruparan juntos bajo una barra gris que nos informa de cuantos archivos duplicados hay y el espacio que ocupan.

Duplicados, pero desde el terminal

Para correrlo desde el terminal:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 | findup [[[-t [-m|-d]] | [--summary]] [-r] [-f] paths(s) ...]

[bash]

si utilizas la opción "-m", los duplicados que encuentre los fundirá en uno utilizando enlaces duros</li>

si utilizas la opción "-d", borrará los duplicados dejando sólo uno</li>

si utilizas la opción "-t", informa de los duplicados</li>

</ul>

Paquetes instalados</h3>

Esta opción te permitirá conocer todos los paquetes instalados en tu máquina ordenados por el espacio utilizado. Cuando se selecciona una paquete puedes ver la descripción del mismo.

No existe su equivalente para la línea de comandos

Nombres erróneos</h3>

Esta herramienta te permite localizar y revisar que los nombres de los archivos contenidos en tu máquina sigan las convenciones habituales. En la parte superior, verás una barra deslizante que te permitrá ajustar el nivel de sensibilidad, de menos a más restrictivo.

Desde el terminal</h4>

Para esto tienes dos herramientas, una que te permitirá buscar archivos con nombres erróneos:

[bash]

findnl [-1] [-2] [-3] [-p] [[-r] [-f] paths(s) ...]

|

y la segunda que te permitirá localizar aquellos archivos que no cumplan con con una mala codificación UTF8:

1 | findu8 [[-r] [-f] paths(s) ...]

|

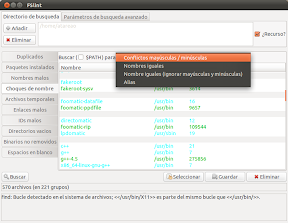

“Choques de nombre” ó archivos con nombres iguales o parecidos

Otra posibilidad, que no se contempló en el primer supuesto, es que tengas un archivo con el mismo nombre, aunque diferente tamaño en distintas partes de tu máquina. O bien que, el archivo tenga un nombre parecido. Esto lo suelo hacer para nombrar versiones del mismo documento: doc.r1, doc.r2, doc.r3.

Aquí tienes dos posibilidades,la primera es que busque en $PATH:

donde a su vez tienes dos posibilidades “Archivos conflictivos” o “Alias”. En el caso de “Archivos conflictivos”, buscará archivos con el mismo nombre en $PATH. Y en el caso de “Alias” busca todos los alias. Hay que tener mucho cuidado con lo que haces en estos casos, porque puedes cometer errores de consideración borrando lo que no toca.

Si no marcaste $PATH, lo que hace es más o menos lo mismo pero en los directorios que hayas asignado, con algunas opciones adicionales:

En este caso las opciones son o bien que los nombres de los archivos sean exactamente iguales, o que no tenga en cuenta las diferencias entre mayúsculas y minúsculas, que considere aquellos que difieran entre mayúsculas y minúsculas ó, por último, buscar alias, como en el caso anterior.

Búsqueda de archivos temporales

No es necesario que te diga el espacio que ocupa los archivos temporales en tu disco duro. Normalmente, estos archivos temporales son identificados por el S.O. y se ocultan de la vista del usuario. Normalmente son creados cuando editar archivos, cuando ejecutas algunas aplicaciones o cuando una aplicación informa de un problema. FSlint, te puede ayudar, buscando, identificando y borrando estos archivos.

Desde el terminal

Para buscar archivos temporales desde el terminal tienes que ejecutar el siguiente comando:

1 | findtf [-c] [--age=days] [[-r] [-f] paths(s) ...]

|

Enlaces erróneos

Como sabes hay dos tipos de enlaces los duros y los simbólicos. Un enlace duro permite que un solo archivo apareciera como si estuviera en varios sitios de forma simultánea, mientras que el enlace simbólico, no es un archivo real sino que sólo apunta al archivo real. Los enlaces simbólicos erróneos, normalmente son consecuencia de la instalación y desinstalación de aplicaciones. Esto me ha sucedido, en Touchpad-Indicator o en My-Weather-Indicator, cuando se desinstala y se instala. FSLint busca hasta cinco tipos de errores en enlaces simbólicos errónes, que son “Pendiente” que el archivo al que apuntan no existe, “Sospechoso”, “Relativo” que solo funcionará si existe en este directorio, y al cambiar a otro directorio dejará de funcionar, “Absoluto” y “Redundante”.

IDs erróneas

A cada usuario se le asigna un número de identificación en Linux. Cuando un usuario mueve archivos entre diferentes máquinas, puede suceder que el número de identficación exista en una máquina y no en otra, y el usuario al intentar abrir el archivo en la otra máquina se le deniegue el acceso por no ser el propietario.

Directorios vacíos

Pues eso que busca los directorios vacíos.

Binarios con información de depuración

Son archivos binarios que tienen información de depuración y por tanto, tienen un tamaño superior al necesario. Yo esto ni lo miraría, por si las moscas.

Espacios en blanco

A mi me sucede a menudo, que al revisar el código de Python me encuentro con espacio en blanco al final de las líneas. Pues una manera de limpiarlo es utilizando FSlint. Claro que para el usuario normal, esto como que no le vale para nada.

Cómo instalarlo

Fslint está en los repositorios de Ubuntu, con lo que su instalación es bien sencilla, o hace clic en

Fslint, o desde el terminal:

1 | sudo apt-get install fslint

|

Conclusiones

Como has podido ver se trata de una conjunto de herramientas cuya función principal es la de sacar el máximo espacio posible en tu máquina. Ahora bien, hay algunas de ellas son demasiado especializadas, e incluso peligrosas, si no se utilizan con la precaución necesaria.

Por otro lado, cada día nos preocupa menos el espacio en nuestras máquinas, más que nada porque estamos ya en discos duros de “Teras”, y normalmente menos en el caso de duplicados, en el resto de casos el espacio que ganamos es poco. En le caso de los duplicados, evidentemente si tenemos alguna película duplicada o triplicada la cosa cambia, por supuesto.

Más información |

FSlint,

Manual FSLint

Fuente:http://www.atareao.es/ubuntu/conociendo-ubuntu/fslint-un-buscador-de-duplicados-para-acaparadores/

NetSecL es una distribución

NetSecL es una distribución

La solución

La solución

![En Linux habita el Mal [Humor] En Linux habita el Mal [Humor]](http://www.muylinux.com/wp-content/uploads/2011/07/Evil_Tux.jpeg)