Cualquier duda o pregunta, queja o sugerencia con respecto a alguno de estos comandos (o algún otro que no aparezca aquí) me lo dicen. Sin más…

_________________________________________________________________________________

Crear enlaces entre archivos:

kzkggaara@geass:~$ ln -s /«direccion-de-archivo» /«direccion-de-donde-pondremos-el-enlace»/

Ejemplo: ln -s /etc/apt/sources.list /home/kzkggaara/Scripts/

_________________________________________________________________________________

Crear enlaces entre carpetas:

kzkggaara@geass:~$ ln -s /«direccion-de-carpeta»/ /«direccion-de-donde-pondremos-el-enlace»/

Ejemplo: ln -s /var/www/ /home/kzkggaara/Hosted/

_________________________________________________________________________________

Crear una imagen vitual de un CD/DVD:

kzkggaara@geass:~$ dd if=/dev/cdrom of=/home/tu_usuario/nombre.iso

Eso es lo que tienen que escribir, claro está…debemos substituir “

tu_usuario” por el nombre de tu usuario (

en mi caso “kzkggaara”) y “

nombre” por el nombre que deseen que tenga la imagen.

Ejemplo: dd if=/dev/cdrom of=/home/kzkggaara/Distros/archlinux-2011-05.iso

_________________________________________________________________________________

Comprobar el UUID de alguna partición:

kzkggaara@geass:~$ vol_id -u /dev/«particion-a-comprobar»

Ejemplo: vol_id -u /dev/sda3

_________________________________________________________________________________

Montar y desmontar una imagen ISO desde una carpeta hacia otra carpeta:

kzkggaara@geass:~$ sudo mount -t iso9660 -o loop /«direccion-de-archivo-iso» /«carpeta-en-que-desean-que-se-monte-contenido-de-iso»

Ejemplo: sudo mount -t iso9660 -o loop /home/kzkggaara/Downloads/archlinux-2011-05.iso /media/temp

Nota: Es necesario ingresar nuestro password de root ya que se requiere permisos administrativos. Además hago énfasis en los espacios entre la dirección o ruta del archivo ISO y la dirección o ruta de la carpeta donde lo montarán.

Para desmontar: sudo umount /«carpeta-en-que-se-monto-contenido-de-iso»

Ejemplo: sudo umount /media/temp

_________________________________________________________________________________

Para comprobar los datos de un CD/DVD:

kzkggaara@geass:~$ cdck -d /dev/«dispositivo-a-comprobar»

Ejemplo: cdck -d /dev/cdrom1

_________________________________________________________________________________

Buscando archivos:

kzkggaara@geass:~$ find /«ruta-donde-buscar» -name *.«extension-de-archivos-que-deseamos-buscar» -print

Ejemplo: find /home/kzkggaara/Proyectos/MCAnime -name *.xcf -print

Nota: Si en vez de poner “

-name” ponemos “

-iname” entonces la búsqueda ignoraría las mayúsculas.

_________________________________________________________________________________

Conocer tipo de archivo:

Este comando nos ayudará a saber que tipo de archivo es el que seleccionemos. Es bastante simple pero nos puede ser muy útil de vez en cuando.

kzkggaara@geass:~$ file /«direccion-del-fichero»

Ejemplo: file /home/kzkggaara/Downloads/avatar.png

_________________________________________________________________________________

Borrar completamente una carpeta:

Esto nos sirve para eliminar una carpeta o directorio junto con todos los archivos y subdirectorios que contenga.

kzkggaara@geass:~$ rm -r /«direccion-de-la-carpeta»

Ejemplo: rm -r /home/kzkggaara/Work/squid-logs76/

Nota: Este comando no envía la carpeta o su contenido hacia la Papelera, esto lo elimina completamente. Y además en dependencia de lo que se quiera borrar necesitarán o no permisos administrativos (si van a borrar algo dentro de su propia carpeta personal no debe haber ningún problema).

_________________________________________________________________________________

Borrar completamente un tipo de archivos dentro de una carpeta:

Esto nos sirve para eliminar un tipo de archivos dentro de una carpeta o directorio.

kzkggaara@geass:~$ rm *.«extension-del-tipo-de-archivos-que-desea-borrar» /«direccion-de-la-carpeta-a-revisar»

Ejemplo: rm *.jpg /home/kzkggaara/Downloads/

Nota: Este comando no envía la carpeta o su contenido hacia la Papelera, esto lo elimina completamente. Y además en dependencia de lo que se quiera borrar necesitarán o no permisos administrativos (si van a borrar algo dentro de su propia carpeta personal no debe haber ningún problema).

_________________________________________________________________________________

Picar o dividir archivos:

Esto nos sirve para dividir un archivo en un tamaño definido por nosotros.

kzkggaara@geass:~$ split -b «tamano-que-queramos»k /«direccion-de-la-carpeta-a-revisar» «nombre-que-tendran-las-partes-del-archivo»

Ejemplo: split -b 40k /home/kzkggaara/Documentos/prueba.odt prueba1.odt

Nota: El tamaño es dado en KB por defecto, si quieren que en vez de KB sea en MB pues solo cambien la “

k” por una “

m“.

_________________________________________________________________________________

Unir archivos divididos con split:

Esto nos sirve para unir los archivos anteriormente divididos con el comando split.

kzkggaara@geass:~$ cat «nombre-que-tienen-las-partes-del-archivo»* > /«direccion-de-la-carpeta-donde-pondremos-archivo-una-vez-unido»/

Ejemplo: cat prueba1* /home/kzkggaara/prueba.odt

_________________________________________________________________________________

Para cambiar resolución de pantalla y tiempo de refresco:

Esto como bien dice arriba nos sirve para cambiar la resolución de pantalla y tiempo de refresco (herzios) pero antes es necesario comprobar que resoluciones de pantalla soporta nuestra PC:

kzkggaara@geass:~$ sudo xrandr -q

Luego de comprobar que la resolucion que deseamos es soportada procedemos a cambiarla usando el siguiente comando:

kzkggaara@geass:~$ sudo xrandr -s «resolucion-deseada» -r «tiempo-de-refresco-deseado»

Ejemplo: sudo xrandr -s 1280×1024 -r 70

Nota: Para el uso de este comando es obvio que es necesario tener un entorno de escritorio instalado, ya que de lo contrario a que le cambiaríamos la resolución? a la terminal?? LOL. Para saber más al respecto, aquí

publicamos un artículo específico sobre esto.

_________________________________________________________________________________

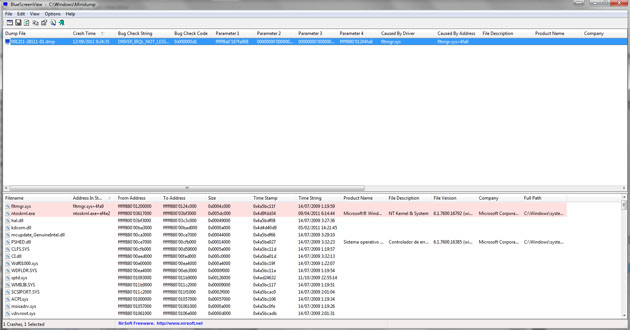

Hacer un screenshot o pantallazo:

Con esto les muestro como hacer un screenshot o pantallazo de nuestro escritorio, como en vez de hacérselo a nuestro escritorio completamente lo podemos hacer a una ventana, como guardarlo etc etc…

Pero antes debemos instalar un pequeño paquete de 4MB llamado

imagemagick el cual podemos encontrar tanto en los repos de Ubuntu como en los de Debian y derivados. Luego de tenerlo instalado…

Para hacer la captura del escritorio al momento:

kzkggaara@geass:~$ import -window root /«donde-quieren-guardar-la-captura»

-» Ejemplo: import -window root /home/kzkggaara/screenshot.jpg

Para hacer la captura del escritorio pasado un tiempo:

kzkggaara@geass:~$ sleep «cantidad-de-segundos»s ; import -window root /–donde-quieren-guardar-la-captura–

-» Ejemplo: sleep 5s ; import -window root /home/kzkggaara/ventana.jpg //La captura se hará pasado 5 segundos.

_________________________________________________________________________________

Convertir imágenes de un formato hacia otro:

kzkggaara@geass:~$ convert /«imagen-que-deseas-convertir» /«imagen-que-se-creara-luego-de-convertir-la-anterior»

Ejemplo: convert /home/kzkggaara/Downloads/render.png /home/kzkggaara/Downloads/render.jpg

_________________________________________________________________________________

Cambiar dimensiones de una imagen:

Esto nos sirve para agrandar o disminuir el tamaño de una imagen, y esto nos puede servir para disminuir el peso de esta misma.

kzkggaara@geass:~$ convert -sample «dimensiones-deseadas» /«imagen-original» /«imagen-que-se-creara-luego-de-trabajar-la-anterior»

Ejemplo: convert -sample 800×600 /home/kzkggaara/screenshot.jpg /home/kzkggaara/screenshot-modificado.jpg

_________________________________________________________________________________

Convertir una imagen de colores a blanco y negro:

kzkggaara@geass:~$ convert -sample /«imagen-original» -monochrome /«imagen-que-se-creara-luego-de-trabajar-la-anterior»

Ejemplo: convert /home/kzkggaara/picture.jpg -monochrome /home/kzkggaara/picture_modificada.jpg

_________________________________________________________________________________

Crear un gif animado con varias imágenes:

Este es un comando que acabo de aprender hace solo unos minutos jaja, con este comando podemos crear una imagen animada (gif) usando de frames a otras muchas imágenes…es realmente rápido, fácil y lo mejor de todo es que no tenemos que abrir

Gimp nada parecido para hacerlo jaja.

kzkggaara@geass:~$ convert -delay «tiempo-entre-frame-y-frame» «imagen#1» «imagen#2» «imagen#3» «imagen#4» (… y todas cuantas quieran)

«nombre-de-gif».gif

Ejemplo: convert -delay 300 userbar1.jpg userbar2.jpg userbar3.jpg userbar4.jpg userbarkzkg.gif

Nota: El tiempo entre frame y frame (imagen e imagen) está en milisegundos, por lo cual 100=1 segundo, 200=2 segundos, 300=3 segundos, 400=4 segundos, etc etc etc.

_________________________________________________________________________________

Extraer el audio de un video:

Este es otro comando que me ha sorprendido cuando lo encontré, jaja ya no necesito ningun software que me extraiga el audio porque ya con esto se puede extraer fácilmente, además está la ventaja que mientras más codecs tengas instalado entonces no habrá ningún archivo de video al cual no puedas extraerle el audio. Para hacer que funcione es necesario tener instalado el paquete

mplayer y todas las dependencias que este necesita.

kzkggaara@geass:~$ mplayer -vo null -dumpaudio -dumpfile /«archivo-de-audio-que-se-extraera» /«video-del-cual-sacaras-el-audio».avi

Ejemplo: mplayer -vo null -dumpaudio -dumpfile /home/kzkggaara/prueba.mp3 /home/kzkggaara/Videos/Anime/project.avi

_________________________________________________________________________________

Convertir un archivo MPEG a un AVI:

Esto más bien lo pongo por si alguien lo necesita porque a decir verdad no soy muy ducho en convertir videos de un formato a otro, por lo cual no conozco muy bien las ventajas de usar uno u otro sistema de codificación etc etc. Para que funcione se necesita tener instalado el paquete

mplayer y todas las dependencias que este necesita.

kzkggaara@geass:~$ mencoder /«video-a-convertir» -ovc lavc -lavcopts vcodec=mpeg4:vpass=1 -oac copy -o /«video-convertido»

Ejemplo: mencoder /home/kzkggaara/Downloads/kitty.mpg -ovc lavc -lavcopts vcodec=mpeg4:vpass=1 -oac copy -o /home/kzkggaara/Downloads/kittyconverted.avi

_________________________________________________________________________________

Para apagar la PC:

kzkggaara@geass:~$ sudo shutdown -h now

Nota: Es necesario ingresar nuestro password de root ya que se requiere permisos administrativos.

_________________________________________________________________________________

Para apagar la PC luego de un tiempo determinado:

kzkggaara@geass:~$ sudo shutdown -h +«tiempo-deseado»

Deben cambiar “

«tiempo-deseado»” por el número o cantidad de minutos a esperar antes de apagar el sistema.

Ejemplo: sudo shutdown -h +10 //El sistema se apagará a los 10 minutos de haber introducido esta línea de comando.

Nota: Es necesario ingresar nuestro password de root ya que se requiere permisos administrativos.

_________________________________________________________________________________

Para apagar la PC a una hora determinada:

kzkggaara@geass:~$ sudo shutdown -h «hora-deseada»

Deben cambiar “

«hora-deseada»” por lógicamente la hora a la que desean que se apague el sistema. Reloj en formato de 24 horas, es decir; de 0 a 23.

Ejemplo: sudo shutdown -h 22:30 //El sistema se apagará a las 22 con 30 minutos, o sea; a las 10 y media de la noche.

Nota: Es necesario ingresar nuestro password de root ya que se requiere permisos administrativos.

_________________________________________________________________________________

Para reiniciar la PC:

kzkggaara@geass:~$ sudo shutdown -r now

kzkggaara@geass:~$ sudo reboot

Nota: Es necesario ingresar nuestro password de root ya que se requiere permisos administrativos. Además, cualquiera de las dos líneas anteriores hacen lo mismo; reiniciar la PC.

_________________________________________________________________________________

Para reiniciar la PC luego de un tiempo determinado:

kzkggaara@geass:~$ sudo shutdown -r +«tiempo-deseado»

Deben cambiar “

«tiempo-deseado»” por el número o cantidad de minutos a esperar antes de reinicie el sistema.

Ejemplo: sudo shutdown -r +10 //El sistema se reiniciará a los 10 minutos de haber introducido esta línea de comando.

Nota: Es necesario ingresar nuestro password de root ya que se requiere permisos administrativos.

_________________________________________________________________________________

Para reiniciar la PC a una hora determinada:

kzkggaara@geass:~$ sudo shutdown -r «hora-deseada»

Deben cambiar “

«hora-deseada»” por lógicamente la hora a la que desean que se reinicie el sistema. Reloj en formato de 24 horas, es decir; de 0 a 23.

Ejemplo: sudo shutdown -r 22:30 //El sistema se reiniciará a las 22 con 30 minutos, o sea; a las 10 y media de la noche.

Nota: Es necesario ingresar nuestro password de root ya que se requiere permisos administrativos.

_________________________________________________________________________________

Usando la calculadora:

Supongamos que queremos hacer un cálculo demasiado complicado como para hacerlo mentalmente, o simplemente no tenemos ganas de ponernos a pensar jajaja, la solución a esto sería “bc“

kzkggaara@geass:~$ bc

Luego de escribir ese simple comando ya podemos escribir el cálculo que deseamos hacer:

Ejemplo: 1+49/25

Y al presionar [Enter] no aparecerá el resultado deseado. Para salir de la calculadora solo ponemos quit.

_________________________________________________________________________________

Muestra las propiedades y características de una imagen:

Este comando nos dirá con exactitud varios valores de una imagen, tales así como su extensión, tamaño, etc

kzkggaara@geass:~$ identify «imagen»

Ejemplo: identify /home/kzkggaara/banner.png

_________________________________________________________________________________

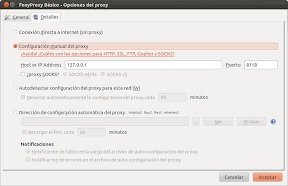

Como configurar la red:

Estos comandos que les dejo abajo los uso bastante para configurar la red en servidores y en targetas de red virtuales.

Para cambiar la dirección IP ponemos:

kzkggaara@mail-server:~$ ifconfig ethx X.X.X.X

Ejemplo: ifconfig eth0 192.168.191.1

Nota: eth0 es la targeta de red por default (del board) pero si tienen alguna otra targeta de red entonces sería eth1.

Para cambiar la máscara de red:

kzkggaara@mail-server:~$ ifconfig netmask X.X.X.X

Para cambiar la dirección broadcast:

kzkggaara@mail-server:~$ ifconfig broadcast X.X.X.X

_________________________________________________________________________________

Revisar tu email:

Esto a pesar de que no es muy “bonito” la forma en que se muestra pues si es útil ya que nos ahorramos tener que configurar algún gestor de correo.

Lo primero que tenemos que haces es conectarnos el servidor mediante TELNET:

kzkggaara@mail-server:~$ telnet «servidor» 110

Ejemplo: telnet mail.interaudit.cu 110

Nota: El puerto 110 es el puerto de acceso POP3.

Lo segundo es que veremos un mensaje de bienvenida por parte del servidor, ahora lo que sigue es loggear a nuestro usuario:

user «nuestro-usuario»

Ejemplo: user kzkggaara

Lo tercero es poner el password para completar el loggeo:

pass «password»

Ejemplo: pass pinguino

Y listo ya estamos loggeados, ahí nos dirá cuantos correos tenemos, dejo los comandos necesarios:

list : devuelve la lista de mensajes y lo que ocupa cada uno en bytes.

stats : nos dice cuántos mensajes tenemos y cuántos bytes ocupan, en total

retr «ID de correo» : Muestra el correo correspondiente al ID que pusiste.

dele «ID de correo» : Elimina el correo correspondiente al ID que pusiste.

rset : Recupera un mensaje que hemos marcado para borra con dele, antes de cerrar la sesión.

_________________________________________________________________________________

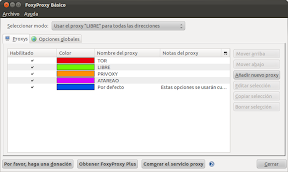

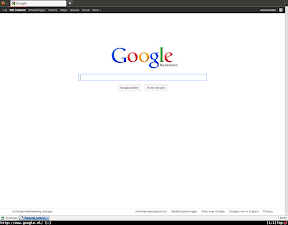

Navegar por Internet:

Aquí dejo una de las tantas formas que hay de navegar por internet desde la consola o terminal. Esto se puede hacer ya que instalaremos un navegador que funciona sin X server, en este caso usaremos links2 pero hay muchos otros.

Para instalarlo solo ponemos:

kzkggaara@geass:~$ sudo apt-get install links2 (en caso de usar distros basadas en Debian)

Y listo, ahora solo queda acceder a alguna web:

kzkggaara@geass:~$ links2 «web»

Ejemplo: links2 www.mcanime.net

Y aunque se ve algo distinto a como estamos acostumbrados a verlo sí nos sirve para visitar algún sitio o buscar alguna información de forma rápida. Es bueno destacar que no cargará CSS ni imágenes ni scripts de java jaja. Abajo les dejo los shorcuts: Buenas a todos.

Buenas a todos.