No recuerdo bien quien fue pero en

Twitter alguien me propuso meterle mano a

OwnCloud y montar algo en plan computación en la nube. Seguro que mas de uno de vosotros usa habitualmente algún servicio en la nube como

DropBox,

Ubuntu One y demás …

Hace tiempo publiqué un articulo sobre

Ubuntu One, el mismo explicaba como funcionaba dicho servicio en la nube y escribí el siguiente párrafo …

Opinión …Bajo mi punto de vista a esto que se le llama Computación en la Nube se le podrían aplicar muchas mas utilidades pero siempre contaremos con las limitaciones que la empresa nos quiera poner tanto en espacio de almacenamiento como en utilidades y por otro lado contamos con que nuestros datos están en manos de terceros. Esto es algo que así a voz de pronto me puede hacer desconfiar sobre lo que puedo o no subir allí ya que como no tenemos acceso físico a nuestros datos nunca sabremos quien puede verlos, así que usarlo es muy útil pero siempre hay que pensar en que guardaremos allí antes de hacerlo.

Estas desconfianzas no las eliminaremos del todo montándonos nuestro propio

servidor cloud computing con owncloud ya que todo ordenador que esta encendido es vulnerable a cualquier ataque pero lo que si está claro es que cuando subamos datos a nuestra

nube tan solo será almacenado en el disco duro de nuestro servidor y nadie mas que nosotros tendrá acceso a ellos.

Por otro lado eliminamos las limitaciones en cuanto a capacidad ya que dispondremos de todo el espacio libre que tengamos en el disco duro como administradores de la nube, este usuario podrá asignarle cuotas de disco a los demás usuarios.

En cuanto a posibilidades

owncloud tiene mas que unas cuantas, además de tener soporte para el típico

WebDAV con el que podremos conectarnos a nuestra nube desde un explorador de archivos o navegador, también dispone de

CalDAV para sincronizar el calendario,

CardDAV para nuestra agenda de contactos y por ultimo

Ampache con el que podremos hacer streaming de audio y vídeo. Estas son las que vienen activadas por defecto aunque se le pueden instalar mas.

A continuación os voy a mostrar el camino para montar un

servidor cloud computing con owncloud. Como el proyecto (

Viejos ordenadores que hacen grandes cosas ) lo tengo activo en estos momentos voy a montar

OwnCloud en el.

Los que tenéis un

viejo ordenador que hace grandes cosas instalado en casa podéis seguir el manual sin mas y los que no pasaros por el tutorial de viejos ordenadores y veréis lo que tengo instalado.

Dicho esto vamos a comenzar por arrancar nuestro servidor bajo

Debian GNU/Linux, nos identificamos en la maquina como súper usuario (

root ) y vamos a instalar una lista de paquetes que son necesarios para que

owncloud funcione correctamente.

Como estoy montando el

servidor cloud computing con owncloud en un (

Viejo ordenador que hace grandes cosas ) este ya tiene programas instalados que mismamente

owncloud los necesita para funcionar bien …

Estos son los programas que necesita owncloud y que ya tengo instalados …

Estos son los programas que necesita owncloud y que ya tengo instalados …

apache2

php5

php5-mysql

libcurl3

php5-curl

Busca si los tienes instalados y si no es así instálalos junto a los demás que instalaremos a continuación …

apt-get install php-pear php-xml-parser php5-sqlite php5-json

sqlite mp3info curl libcurl3-dev zip

Una vez instalados vamos hacia el directorio raíz de nuestro

servidor web, en mi caso es ..

cd /home/usuario/web/

Una vez en el vamos a descargarnos

owncloud con …

wget http://owncloud.org/releases/owncloud-2.tar.bz2

Seguidamente descomprimimos el paquete descargado con …

tar -xvf owncloud-2.tar.bz2

Una vez descomprimido le daremos permisos del servidor web al directorio de

owncloud …

chown -R www-data:www-data owncloud

Y finalmente reiniciamos Apache con …

/etc/init.d/apache2 restart

Ahora abrimos un navegador desde otro ordenador de nuestra red y tecleamos

http://IP.DE.TU.SERVER/owncloud …

Ahora crearemos una cuenta de administrador introduciendo un nombre de usuario y contraseña, seguidamente pulsamos el botón completar instalación y listo !

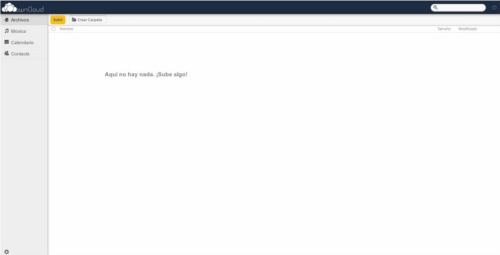

Este es el escenario con el que nos encontramos, ahora vamos a configurarlo un poco y vamos a usarlo en

Linux Ubuntu y desde

Android, luego os cuento como, ahora para comenzar vamos a configurar ligeramente el programa.

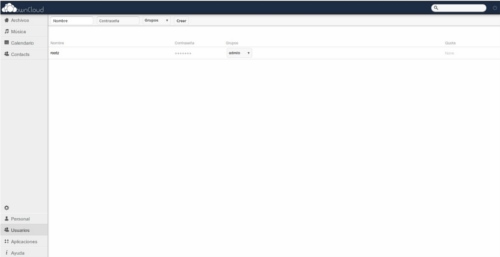

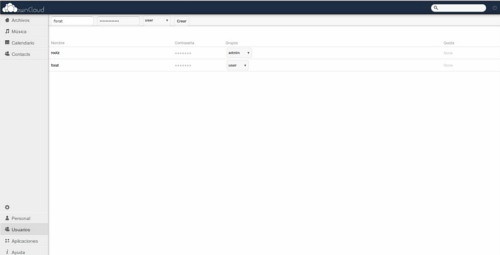

Para que el acceso a nuestros datos sea un poco mas seguro vamos crear un usuario con menos privilegios que el administrador. Este usuario será el que usaremos para conectarnos remotamente a nuestra nube.

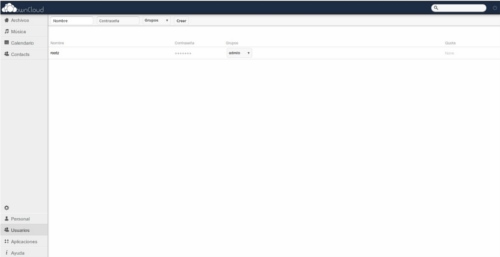

Para crear el usuario abrimos el menú ajustes que se encuentra en la parte inferior izquierda y hacemos click sobre la opción (

Usuarios ) …

Introducimos un nuevo nombre de usuario y contraseña en las casillas que podemos ver en la parte superior junto al menú (

Archivos ), seguidamente hacemos click sobre (

Grupos ) y pulsamos sobre la opción (

+ add group ), introducimos un grupo como por ejemplo (

user ) y seguidamente pulsamos sobre el botón (

Crear ) …

Para poder usar soporte

WebDAV necesitamos que el usuario que creemos en el entorno web también lo creemos en el sistema, con lo que en la terminal de nuestro servidor crearemos el nuevo usuario con el comando (

adduser usuario ) los pasos son muy sencillos, hazlo tu mismo.

Una vez creado el usuario en el sistema y en la nube vamos a seguir con la instalación …

Soporte para WebDAV …

apt-get install davfs2

dpkg-reconfigure davfs2

Seleccionamos (

Si ) y pulsamos la tecla (

Enter ). Anteriormente creamos un usuario que es el que va a usar la nube, ahora le daremos permisos para que pueda usarla con …

usermod -aG davfs2 USUARIO

Seguidamente vamos a editar el archivo

fstab para incluir el punto de montaje de nuestro usuario y su nube con …

vi /etc/fstab

A continuación insertamos la ruta web si es que tenemos un dominio apuntando hacia nuestro servidor o si no nuestra IP local, con este ultimo método solo podremos acceder a nuestra nube desde nuestra red de área local. Seguidamente insertamos el punto de montaje dentro de la

/home de nuestro usuario y los permisos con …

http://DOMINIO.O.IP/owncloud/files/webdav.php /home/usuario/owncloud

davfs user,rw,noauto 0 0

Salimos del editor

vi pulsando la tecla (

ESC ) y seguidamente (

:wq! ).

Creamos dos directorios dentro de la

/home de nuestro usuario con …

mkdir /home/usuario/.davfs2

mkdir /home/usuario/owncloud

Ahora creamos el archivo de claves con …

vi /home/forat/.davfs2/secrets

Una vez dentro del editor insertamos esta linea …

http://DOMINIO.O.IP/files/webdav.php USUARIO CONTRASEÑA

Salimos del editor

vi pulsando la tecla (

ESC ) y seguidamente (

:wq! ).

Asignamos permisos …

chmod 600 /home/forat/.davfs2/secrets

Y ya tenemos el

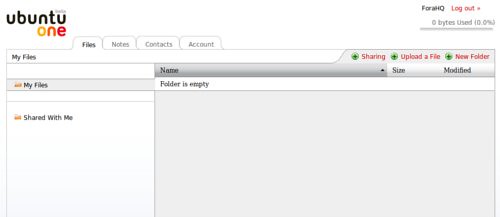

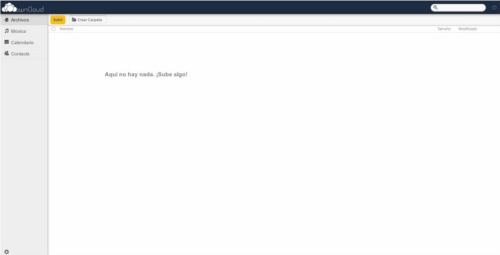

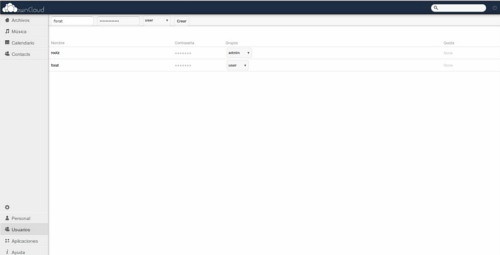

servidor cloud computing con owncloud preparado para ser usado. Para conéctanos a nuestra nube podemos usar varios métodos, uno de los como antes habéis visto es conectarnos vía web desde la dirección

http://IP.DE.TU.SERVER/owncloud o

http://TUDOMINIO/owncloud. Desde el entorno web podemos hacer prácticamente de todo con nuestra nube al igual que el caso de la nube de

Ubuntu One como podéis ver en la imagen …

Bien ahora que lo tenemos todo instalado y tenemos un usuario creado para que pueda usar su nube personal vamos a usarla de diferentes modos que para eso la hemos montado, continuamos …

Como usar la nube de OwnCloud en Ubuntu con Nautilus …

Ahora vamos a conectarnos por ejemplo desde el explorador de archivos

Nautilus que viene instalado por defecto en casi todas las distribuciones

GNU/Linux y también como no viene por defecto en

Ubuntu.

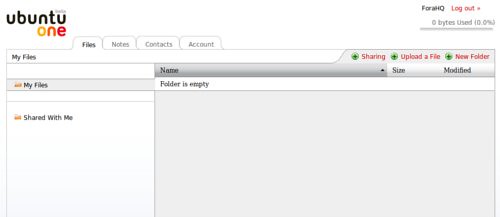

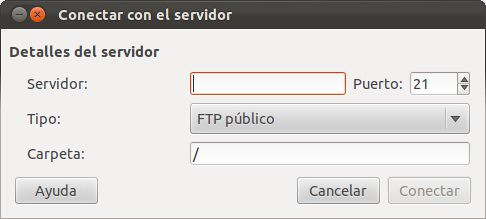

Abrimos el explorador de archivos

Nautilus y hacemos click sobre el menú

Archivo ->

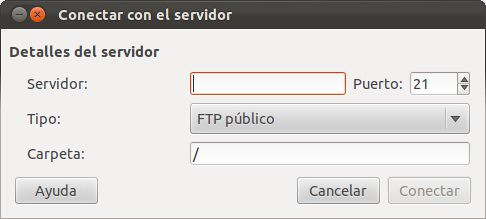

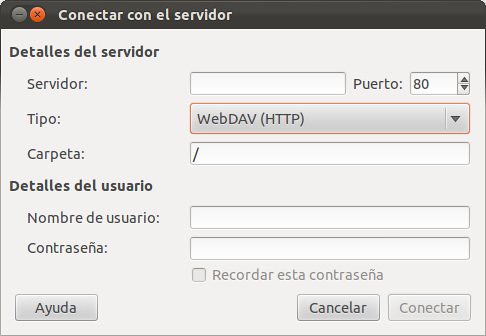

Conectar con el servidor veremos lo siguiente …

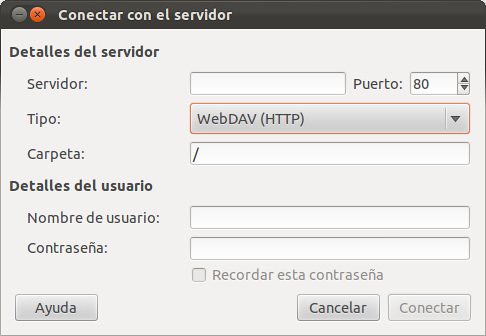

Para comenzar hacemos click sobre la pestaña (

FTP público ) y seleccionamos (

WebDAV (HTTP) ) …

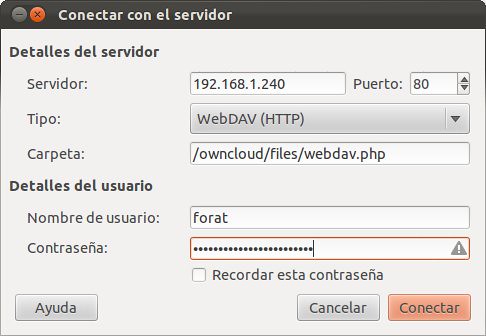

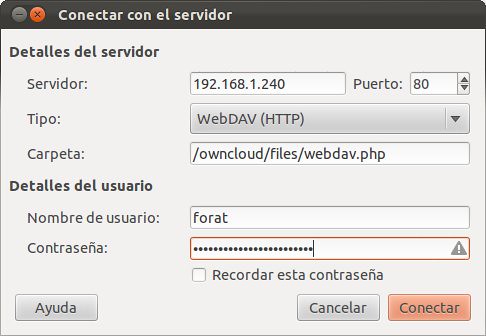

En la casilla (

Servidor ) introducimos la IP de nuestro servidor si estamos conectados a el de forma local y si estamos al otro lado desde Internet tendremos que introducir el dominio que apunta hacia el. El puerto lo dejamos tal cual esta y en el apartado (

Carpeta ) introducimos la ruta

/owncloud/files/webdav.php. Para finalizar insertamos el nombre de usuario y contraseña del usuario que va a usar la nube, osea el que creamos anteriormente quedándonos así …

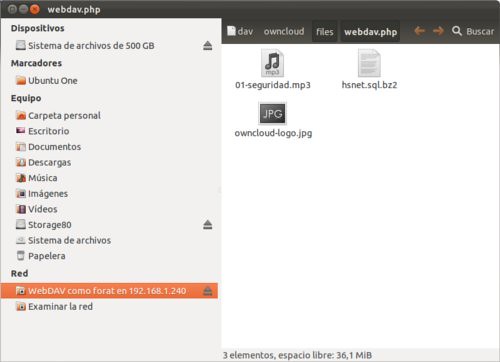

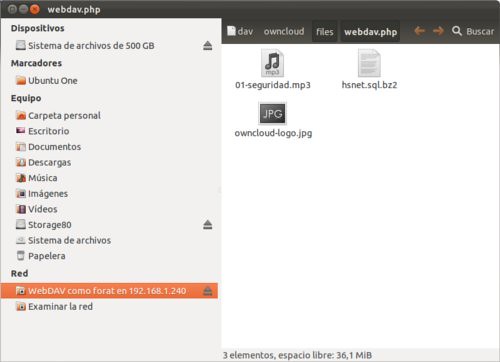

Pulsamos sobre el botón (

Conectar ) y veremos que la nube se monta como una unidad en red …

Como usar la nube de OwnCloud en Android con FolderSync Lite …

FolderSync Lite es un explorador de archivos, para este existen dos versiones una es la

Lite y gratuita que solo te permite crear una cuenta remota pero no importa porque es exactamente lo que necesito.

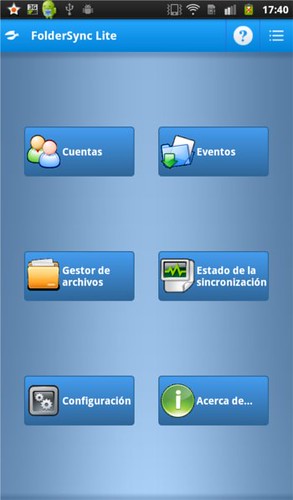

Lo podemos instalar desde el

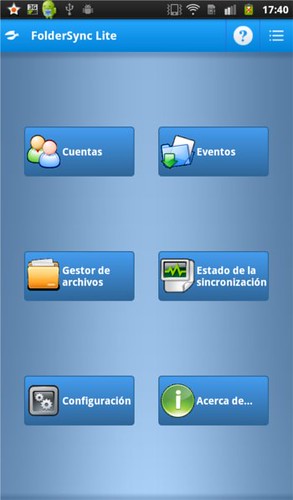

Market sin problemas. Una vez instalado lo ejecutamos y veremos un menú de opciones como este …

Ahora vamos a crear una cuenta para nuestro usuario en el

servidor cloud computing con owncloud, pulsamos sobre el botón (

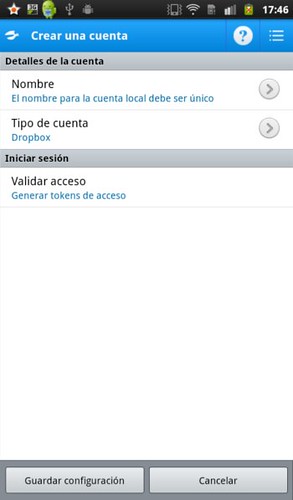

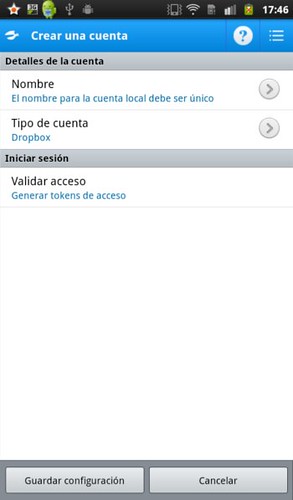

Cuentas ) y veremos lo siguiente …

Pulsamos sobre el botón ( Crear nueva ) …

Pulsamos sobre el botón ( Crear nueva ) …

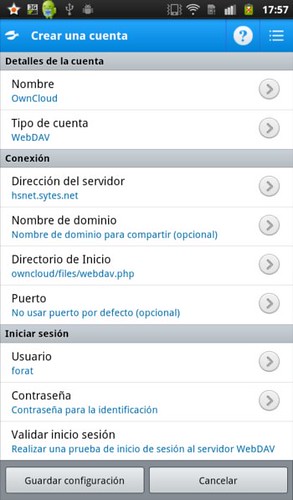

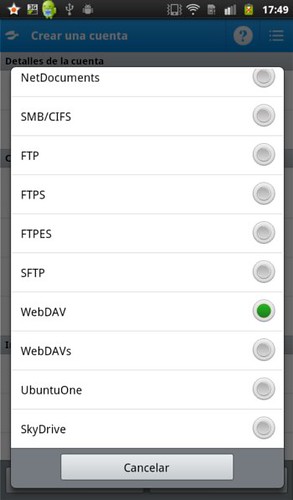

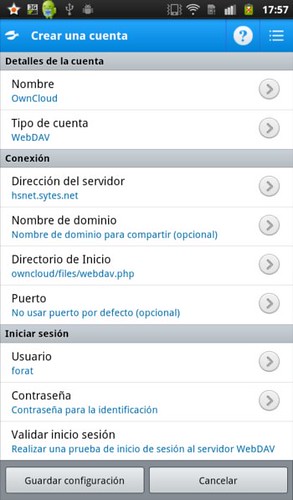

Insertamos un nombre como puede ser por ejemplo (

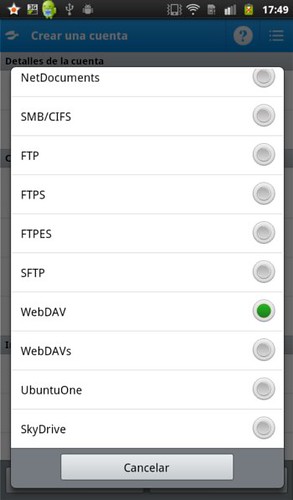

OwnCloud ), en tipo de cuenta seleccionamos (

WebDAV ) …

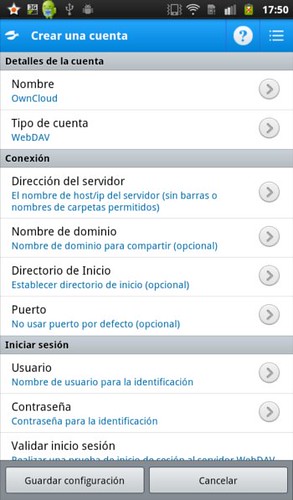

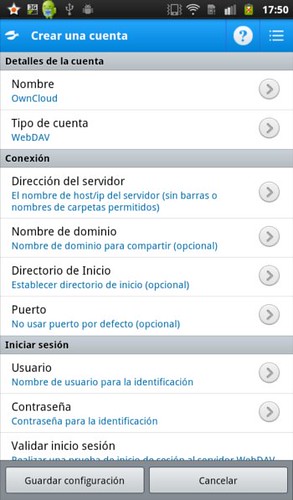

Como podemos ver han aparecido mas opciones …

Como podemos ver han aparecido mas opciones …

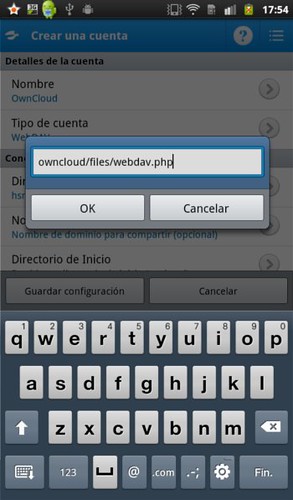

En el apartado (

Dirección del servidor ) introducimos el dominio si queremos conectarnos desde Internet o la IP del

servidor Cloud si lo hacemos de manera local. En el apartado (

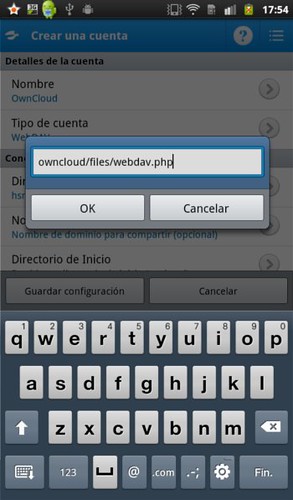

Directorio de Inicio ) introducimos la ruta

owncloud/files/webdav.php …

Los apartados (

Nombre de dominio y Puerto ) lo dejaremos por defecto y seguidamente rellenamos los apartados (

Usuario y Contraseña ) con los datos de nuestro usuario en la nube …

Para finalizar pulsamos sobre el botón (

Guardar configuración ) y como podemos ver ya tenemos la cuenta creada …

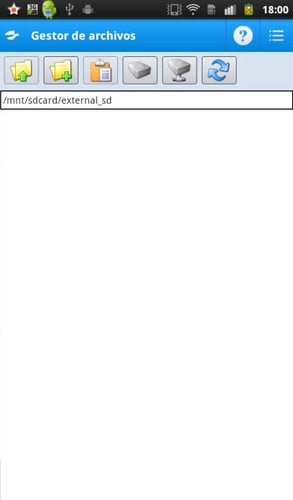

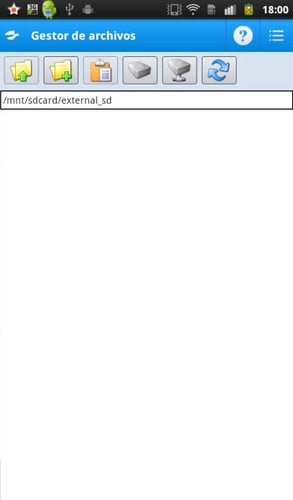

Ahora volvemos al menú principal de

FolderSync y pulsamos sobre el botón (

Gestor de archivos ) …

Yo no tengo tarjeta SDCard instalada en mi dispositivo

Android pero seguramente tu estaras viendo todo lo que tienes en la tuya. Para acceder a la nube pulsa sobre el segundo icono empezando por la derecha y veremos lo siguiente …

Pulsa sobre la cuenta remota

OwnCloud y sin mas tendrás acceso a tu nube, como en el caso anterior con

Nautilus …

Ahora ya tenemos acceso a nuestra nube personal desde Linux Ubuntu y Android si es que dispones de uno. Supongo que para Windows y para Mac abrá soporte porque en realidad no es mas que un servicio WebDAV y todo programa que sea capaz de conectarse es suficiente.

Además de poder usar como disco duro

servidor cloud computing con owncloud tenemos activos mas servicios como pueden ser la sincronización del calendario y los contactos. La configuración al resto de servicios vienen siendo la misma que las anteriores tan solo que cambia es la dirección donde conectamos OwnCloud.

Para sincronizar los contactos la ruta es

/owncloud/apps/contacts/carddav.php y para el calendario

/owncloud/apps/calendar/caldav.php.

El el siguiente

PodCast en Dabloblog que publicaré, yo mismo le daré un repaso a

OwnCloud así que si te interesa el tema ya sabes no te pierdas el proximo capitulo.

Fuente:http://www.forat.info/2012/01/16/como-montar-un-servidor-cloud-computing-con-owncloud/

Desde hace unos años existe una fuerte competencia entre los navegadores web, ya que Internet Explorer no está sólo: tenemos a Firefox, su hasta ahora principal rival, el veloz Google Chrome y el siempre innovador Opera, entre otros.

Desde hace unos años existe una fuerte competencia entre los navegadores web, ya que Internet Explorer no está sólo: tenemos a Firefox, su hasta ahora principal rival, el veloz Google Chrome y el siempre innovador Opera, entre otros.

Otro detalle a destacar de QupZilla es su menú de Preferencias, más limpio e intuitivo que el de Firefox. Desde Apariencia podrás elegir el tema o piel, decidir qué botones y barras se mostrarán por defecto o activar el fondo transparente.

Otro detalle a destacar de QupZilla es su menú de Preferencias, más limpio e intuitivo que el de Firefox. Desde Apariencia podrás elegir el tema o piel, decidir qué botones y barras se mostrarán por defecto o activar el fondo transparente.

Con el cierre de megaupload, y seamos sinceros, con la inseguridad que nos da el apoyarnos en estos servicios para compartir nuestros archivos a través de internet, empezamos a recuperar del pasados, los sistemas P2P, y por lo tanto, vuelven la lluvia de preguntas de como abrir los puertos del router, como si “los informáticos” nos sabemos de memoria cada sección de todos los modelos.

Con el cierre de megaupload, y seamos sinceros, con la inseguridad que nos da el apoyarnos en estos servicios para compartir nuestros archivos a través de internet, empezamos a recuperar del pasados, los sistemas P2P, y por lo tanto, vuelven la lluvia de preguntas de como abrir los puertos del router, como si “los informáticos” nos sabemos de memoria cada sección de todos los modelos.

Esta es la primera versión de PC-BSD, que ofrece a los usuarios una variedad de entornos de escritorio para elegir, entre los que se encuentran KDE 4.7.3, GNOME 2.32, XFCE 4.8, LXDE 0.5.5, entre

Esta es la primera versión de PC-BSD, que ofrece a los usuarios una variedad de entornos de escritorio para elegir, entre los que se encuentran KDE 4.7.3, GNOME 2.32, XFCE 4.8, LXDE 0.5.5, entre