| ¿Recuerdan los problemas que varios de nosotros tuvimos ajustando las tuercas de Grub2 para poder arrancar nuestras ISOs directo desde el menú de Grub2 sin tener que quemar CDs ni utilizar LiveUSBs? Bueno, acabo de descubrir un sistema MUCHO más sencillo y que no involucra tener que editar a mano aquellos crípticos archivos de configuración de Grub2. Y lo mejor: funciona para TODAS las distros. Garantizado. |

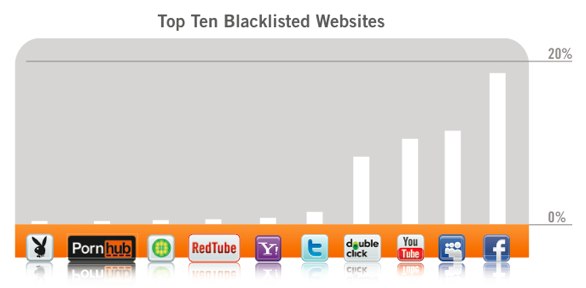

OpenDNS, uno de los servicios de DNS públicos más utilizados de internet, ha elaborado un completo informe con los contenidos y sitios más bloqueados del año 2010.

El informe es muy completo y

1- Facebook.com —14.2%

2- MySpace.com — 9.9%

3- YouTube.com — 8.1%

4- Doubleclick.net — 6.4%

5- Twitter.com — 2.3%

6- Ad.yieldmanager.com — 1.9%

7- Redtube.com —1.4%

8- Limewire.com — 1.3%

9- Pornhub.com —1.2%

10- Playboy.com — 1.2%

1- Pornography — 85%

2- Sexuality — 80.1%

3- Tasteless — 77.3%

4- Proxy/Anonymizer* — 76.2%

5- Adware — 69%

6- Nudity — 67.2%

7- Hate/Discrimination — 58.7%

8- Lingerie/Bikini — 58.5%

9- Gambling — 58%

10- Drugs — 57.3%

1-

2- Facebook — 5.3%

3- HSBC

4- World of Warcraft — 3.2%

5- Internal Revenue Service — 3%

6- Bradesco — 1.9%

7- Orkut — 1.7%

8- Sulake Corporation — 1.5 %

9- Steam — 1.2%

10- Tibia — 1%

Si les interesa pueden descargar el informe completo en

Visto en Digital Inspiration

Con este bookmarklet pueden ver las contraseñas guardadas en el

Esta herramienta ha sido testeada y funciona en estos navegadores:

Para instalar este bookmarklet tienen que arrastrar el siguiente enlace a

Ahora cuando estén en algún

Enlace: Reveal Passwords

Visto en Lifehacker

Un estudio de la Universidad alemana de Lübeck, ha conseguido confirmar la vieja hipótesis de que los seres humanos aprenden mientras duermen. Según el estudio, durante el sueño el cerebro almacena los conocimientos adquiridos durante el día, lo que hace posible recordarlos a largo plazo.

Según el estudio, en el que participaron 191 voluntarios, durante el sueño el cerebro humano almacena en el hipocampo los conocimientos adquiridos durante el día, lo que le permite recordarlos a largo plazo.

Los participantes en el estudio tuvieron que aprender de memoria 40 pares de palabras y, en otro experimento, retener la posición de objetos y animales y determinados cuadros.

Luego, una parte del grupo se fue a dormir y la otra no. Los investigadores anunciaron seguidamente a la mitad del grupo que se fue a dormir que serían sometidos a un test en 10 horas.

Al final todos los participantes fueron sometidos al test y, como se esperaba, aquellos que habían dormido obtuvieron mejores resultados, según informó la Universidad de Lübeck, en la costa del mar Báltico.

Ya tenemos otra razón para dormir bien, aparte de que la gente que duerme menos es también menos atractiva. ¡A dormir se ha dicho!

Fuente:http://www.planetacurioso.com/2011/02/04/%C2%BFsabias-que-los-humanos-aprendemos-mientras-dormimos/

En 2007 los sitios web españoles estrenosdvix.com, limitedivx,com y limitetracker.com fueron acusados ante la justicia de estar incurriendo en delitos contra la propiedad intelectual. En ese momento dio comienzo la instrucción del caso, del que hoy se publica el auto y en el cual el señor juez del Juzgado de Instrucción Número 3 de Ferrol decreta el sobreseimiento de los responsables de las comentadas webs.

Queda claro nuevamente que enlazar no constituye delito, y también señala que:

[..]debe de diferenciarse la actividad de “enlace”, es decir, facilitar una dirección donde el usuario puede descargar una obra, de la actividad de descarga directa de obras videográficas mediante el sistema FTP, previo pago del usuario para la obtención de una clave que le posibilite tal descarga.

Además el juez añade que aunque hipotéticamente las webs pudieran haber incurrido en delito por «la colección de hiperenlaces», el Artículo 17 de la Ley de Servicios de la Sociedad de Información de España (LSSICE) en su último párrafo exige que los “prestadores de servicios” tengan el conocimiento efectivo de que lo que están haciendo o la información a la que enlazan es ilícita para poder juzgarles; y añade que «en la presente causa no se ha aportado prueba alguna de la que deriven indicios de existir una resolución del tipo al que se refiere el último párrafo del citado Artículo 17».

Para entender el por qué de la decisión, hay que leer el mencionado Artículo 17 de la LSSICE:

- Los prestadores de servicios de la sociedad de la información que faciliten enlaces a otros contenidos o incluyan en los suyos directorios o instrumentos de búsqueda de contenidos no serán responsables por la información a la que dirijan a los destinatarios de sus servicios, siempre que:

a) No tengan conocimiento efectivo de que la actividad o la información a la que remiten o recomiendan es ilícita o de que lesiona bienes o derechos de un tercero susceptibles de indemnización, o

b) Si lo tienen, actúen con diligencia para suprimir o inutilizar el enlace correspondiente.

Se entenderá que el prestador de servicios tiene el conocimiento efectivo a que se refiere el párrafo a) cuando un órgano competente haya declarado la ilicitud de los datos, ordenado su retirada o que se imposibilite el acceso a los mismos, o se hubiera declarado la existencia de la lesión, y el prestador conociera la correspondiente resolución, sin perjuicio de los procedimientos de detección y retirada de contenidos que los prestadores apliquen en virtud de acuerdos voluntarios y de otros medios de conocimiento efectivo que pudieran establecerse.

2. La exención de responsabilidad establecida en el apartado 1 no operará en el supuesto de que el destinatario del servicio actúe bajo la dirección, autoridad o control del prestador que facilite la localización de esos contenidos.

Conclusiones claras:

Por lo tanto, si la propiedad intelectual es protegida por la ley y el ciudadano también, ¿para qué necesitamos la Ley Sinde? Nuevamente nos encontramos ante una verdad prácticamente indiscutible: el Ministerio de Cultura, que a su vez fue presionado por los lobbys de la industria audiovisual, intentan transportar el procedimiento a la via administrativa porque los jueces no hacen lo que las discográficas y estudios quisieran.

Además —como se ha dicho también en diversas ocasiones— no es que la Ley Sinde vaya a apartar en gran medida a los jueces de los litigios relacionados con propiedad intelectual, sino que además, por muchas webs de enlaces que se cierren, la industria audiovisual seguirá cayendo mientras no opten por renovarse.

Fuente:http://alt1040.com/2011/02/estrenosdivx-enlazar-no-delito

Interesante infografía sobre los cables submarinos que transportan la conexión a Internet por todo el mundo. Un 95% de la información que circula por la red pasa por ellos, la restante vía satélite.

En la creación de EroskiConsumer podemos ver los principales cables mundiales, su estructura y la instalación en el fondo de los océanos.

Fuente:http://www.elguruinformatico.com/los-cables-submarinos-mundiales-para-internet/

Hemos ido viendo en Linux Zone varios ejemplos de equipos con sistemas Linux y de diminutas dimensiones. El último caso, el equipo Pirate Box, por mencionar uno. Hoy os hablamos de otro caso, el DreamPlug, un mini ordenador, con aspecto de fuente de alimentación externa y que cuenta con todo lo necesario para montar un pequeño servidor.

Hemos ido viendo en Linux Zone varios ejemplos de equipos con sistemas Linux y de diminutas dimensiones. El último caso, el equipo Pirate Box, por mencionar uno. Hoy os hablamos de otro caso, el DreamPlug, un mini ordenador, con aspecto de fuente de alimentación externa y que cuenta con todo lo necesario para montar un pequeño servidor.

Según comentan en tecnhabob, saldrá a la venta a lo largo de este mes, a un precio de $149 dólares estadounidenses.

(Clic para ampliar)

En cuanto a las características técnicas, el equipo cuenta con 512MB RAM, un procesador Marvell Sheeva a 1.2GHz, dos puertos ethernet, 2 puertos USB, uno eSATA 2.0 y un slot para SD. También incluye conexión wifi 802.11b/g y Bluetooth BT2.1+EDR, además de conexión Analog out Stereo y Mic para dar soporte de salida y entrada de audio.

(Clic para ampliar)

Más info sobre DreamPlug aquí y aquí.

Fuente:http://www.linuxzone.es/2011/02/04/dreamplug-un-miniordenador-linuxero/

Lo pronosticábamos hace pocos meses en Genbeta, las direcciones IPv4 se estaban terminando. Con la asignación de los últimos cinco bloques que IANA ha repartido entre las cinco regiones del mundo, el pozo se agotó y esto marca un hito en la historia de Internet.

El reparto ha sido proporcional entre ARIN (América del Norte), LACNIC (América latina y algunas islas del Caribe), RIPE NIC (Europa, Oriente Medio y Asia central), AfriNIC (continente africano) y APNIC (Asia del Este y región del Pacífico). Con las direcciones asignadas tenemos hasta septiembre, después… IPv6.

El espacio de direcciones IP proporcionado por IPv4 es de 32 bit (4.294.967.296 direcciones IP). IPv6 es un espacio de direcciones de 128 bit, que traducido en número de direcciones, resulta una cifra astronómica (340 sextillones de direcciones IP). Cuando se ideó IPv4, 4.300 millones de direcciones IP parecían suficientes en la década de los 70, pero esta semana se han agotado.

Hay varias razones para que esto haya ocurrido. Por una parte, sólo el 14% de las direcciones IP se utilizan de forma efectiva. Las asignaciones no se han realizado de forma óptima en el pasado, en especial en la década de los 80, en aquellos años Internet no estaba extendido más allá de los ámbitos científicos, universitarios y gubernamentales.

Por otra, la pujanza de las economías emergentes, en especial Asia y zona del Pacífico, que han demandado de forma creciente nuevas direcciones, y finalmente el crecimiento sin precedentes de las terminales móviles que han revolucionado el concepto de conectividad.

El problema fundamental es que IPv4 e IPv6 son incompatibles. Las direcciones IPv4 están formadas por 4 grupos de números cuyo valor más alto es 255 (ejemplo: 195.235.113.3) y las correspondientes a IPv6 constan de ocho grupos de cuatro dígitos hexadecimales que se pueden comprimir si algún grupo es “nulo”.

El esfuerzo del cambio va a recaer en los proveedores de servicios de Internet, los operadores de red y los grandes portales. Algunas agencias gubernamentales en Estados Unidos ya han implantado IPv6. El usuario doméstico no debería notar nada, aunque a medio plazo tal vez necesitemos cambiar el router.

La solución a muy corto plazo es el uso de NAT (Traducción de Dirección de Red). Muchas grandes corporaciones e ISPs saldrán adelante en los meses siguientes con este sistema, pero la solución definitiva es la implantación generalizada de IPv6. Afortunadamente los sistemas operativos modernos y en particular los que equipan los terminales móviles, soportan IPv6.

Más información | Primeros pasos para la implantación de IPv6

Más información | IPv6, la migración de las redes en el ámbito empresarial

Más información | Seguridad en la implantación de IPv6, nuevo informe de INTECO

Fotografía | WebWizzard

Fotografía | nrkbeta

Actualización: A propósito de la “incompatibilidad”. Pensando en la red interna de nuestra casa o de una pequeña empresa, la decisión es montar la red interna con IPv4 o IPv6, el router se encarga de gestionar y direccionar entre ambos tipos de redes. El umbral de convivencia IPv4 e IPv6 es de 20 años. Por el momento, en pequeños ámbitos no necesitamos cambiar nada.

Fuente:http://www.genbeta.com/actualidad/las-ultimas-direcciones-ipv4-se-han-agotado-ipv6-es-la-solucion

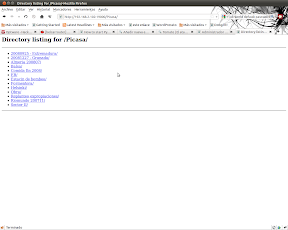

El otro día expliqué como se podía intercambiar un archivo fácilmente en una red local sin tener que hacer ningún tipo de configuración extraña, ni nada por el estilo.

Pero supongamos, que lo que quieres es compartir una carpeta completa, con todas sus subcarpetas. Pues también, se puede hacer de una manera bien sencilla.

El resultado es el que ves en la imagen anterior. Simplemente un listado de las carpetas y/o archivos que se encuentran en el interior de la carpeta donde corres el servidor. Si pinchas sobre una carpeta, entrará en la carpeta, y si lo haces sobre un archivo lo descargará o mostrará según el tipo de archivo.

El resultado es el que ves en la imagen anterior. Simplemente un listado de las carpetas y/o archivos que se encuentran en el interior de la carpeta donde corres el servidor. Si pinchas sobre una carpeta, entrará en la carpeta, y si lo haces sobre un archivo lo descargará o mostrará según el tipo de archivo.

¿Como hacerlo funcionar?

Pues es muy sencillo, simplemente en un terminal te diriges a la carpeta que quieres compartir, y ejecutas el siguiente comando:

1 | python -m SimpleHTTPServer 19000 & |

Un par de cosillas. El 19000 corresponde al puerto al que te tendrás que conectar desde la otra máquina, y & es para que el servidor funcione en segundo plano, de forma que aunque te salgas del terminal, seguirá operando.

Puedes elegir otro puerto al igual, que es opcional el funcionamiento en segundo plano, siempre que tengas en cuenta que al salir del terminal el servidor dejará de funcionar.

Ahora te vas a otra máquina de la red local, e introduces en tu navegador Firefox, Midori, Internet Explorer, o el que sea, la dirección IP donde has iniciado el servidor, seguido del puerto en cuestión, por ejemplo http://192.168.1.10:19000.

Ya está, de esta manera, lo tienes muy sencillo para conectarte, independientemente del Sistema Operativo que estés corriendo en la otra máquina, del navegador, y de lo que sea. Funciona.

Realmente es una manera muy sencilla de compartir archivos. El poder de Python.

Fuente:http://www.atareao.es/ubuntu/conociendo-ubuntu/un-servidor-de-archivos-facil-para-ubuntu/

WikiLeaks, la organización conocida por todos por la filtración de diversos documentos secretos es uno de los candidatos al premio Nobel de la Paz, según ha revelado el parlamentario noruego Snorre Valen. Este miembro del Partido de la Izquierda Socialista ha remitido una nominación a WikiLeaks para que sea candidato al premio Nobel de la Paz según ha explicado él mismo en su blog.

Las razones que tiene Snorre Valen para que la organización fundada por Julian Assange son las siguientes:

WikiLeaks ha contribuido a la lucha por los derechos a nivel mundial, mediante la exposición (entre muchas otras cosas) de la corrupción, crímenes de guerra y la tortura, a veces incluso llevados a cabo por los aliados de Noruega.

Afirmaba este parlamentario noruego señalando entre otras cosas que labores como las que ha realizado WikiLeaks, publicando material clasificado de los gobiernos es

un derecho evidente que los periódicos y medios de comunicación han practicado durante muchas, muchas décadas. De esta manera el público ha tomado conciencia de los abusos de poder de los que son responsables los gobiernos.

Añadiendo que Internet no cambia esto, tan solo da la posibilidad de acceder a la información de una forma mucho más directa, siendo más fácil de distribuir y más democrática, ya que cualquier persona con una conexión a Internet puede contribuir. Por todo ello, como indica este parlamentario noruego, WikiLeaks debe ser un candidato lógico al premio Nobel de la Paz, lo cual no quita que esta nominación pueda resultar polémica como así lo fue durante muchos meses la posibilidad de que Julian Assange fuese elegido personaje del año en la revista Time.

El plazo para el enviar nominaciones para el premio Nobel de la Paz terminó el pasado martes, ahora la comisión deberá elegir el galardonado con este premio entre la lista de 237 nombres recibidos.

Fuente:http://alt1040.com/2011/02/wikileaks-nominado-al-premio-nobel-de-la-paz

El comando dd (Dataset Definition), es una herramienta sencilla, útil, y sorprendente, a la vez que desconocida por muchos. Esta aplicación fue creada a mediados de los 70, en principio para Unix, simplemente porque no existía. Pero al contrario que otras herramientas que desde su creación se han ido sofisticando, ésta se ha ido simplificando, hasta el punto de poder hacer lo mismo que buenos programas comerciales como Norton Ghost o libres como CloneZilla, con sólo una pequeña orden en la línea de comandos.

Ni que decir tiene que toda la información de dd la podéis consultar con el comando man dd e info dd, también dos grandes olvidados…

Al lío…

Lo primero siempre es tener claro el disco duro de origen y el de destino, algo que averiguamos fácilmente con el comando (como root) fdisk -l.

La sintaxis más básica, sería ésta [como root]:

dd if=[origen] of=[destino]

Por lo que si quisiéramos clonar un disco duro:

dd if=/dev/hda of=/dev/hdb bs=1M con esto clonaríamos el disco hda en hdb. (discos IDE)

O:

dd if=/dev/sda of=/dev/sdb bs=1M para discos SATA

Con bs=1M, estamos diciendo que tanto la lectura como la escritura se haga en bloques de 1 megabyte (menos, sería más lento pero más seguro, y con más nos arriesgamos a perder datos por el camino).

Hay que tener en cuenta que de esta forma grabarás el disco “tal cual”, MBR, tabla de particiones, espacio vacío, etc., por lo que sólo podrás grabar en un disco del mismo o mayor tamaño.

Vamos a ver algunos ejemplos prácticos y opciones de este comando:

dd if=/dev/hda1 of=/dev/hdb bs=1M

Grabaríamos sólo la primera partición del disco de origen en el de destino.

dd if=/dev/hda of=/dev/hdb1 bs=1M

Grabaríamos el disco completo en la primera partición del disco de destino.

dd if=/dev/hda of=/home/hda.bin

Crear una imagen del disco duro, puede ser bin o iso (a partir de ahora utilizaré nuestro home como ejemplo). Como root:

dd if=/dev/hda | gzip > /home/hda.bin.gz

Crearíamos con el anterior comando una imagen del disco comprimida, (podemos utilizar gzip, bzip o bzip2.)

Crea una imagen de un CD:

dd if=/dev/cdrom of=/home/imagendeCD.iso

Para montar la imagen del CD:

mount -o loop imagedeCD.iso /mnt/home

Copiar el Master Boot Record:

dd if=/dev/hda of=mbr count=1 bs=512

Para restaurar el MBR:

dd if=mbr of=/dev/hda

Copiar el Volume Boot Sector (VBS):

dd if=/dev/hda of=/home/sector_arranque_hda count=1 bs=512

Para restaurar el VBS:

dd if=/home/sector_arranque_hda of=/dev/hda

Algunas curiosidades:

Recuperar un DVD rayado:

dd if=/dev/cdrom of=/home/dvd_recuperado.iso conv=noerror,sync

Esto no recupera todo el DVD, en este caso, sólo los sectores legibles. Sirve también para discos duros defectuosos.

La opción noerror sirve para obviar los errores de lectura en cualquier situación. Otro ejemplo sería:

dd conv=noerror if=/dev/hda of=~/home/imagen_disco_con_errores.iso

Grabaríamos con ello una imagen del disco duro en nuestro home saltándonos los errores del disco (muy útil para discos que se están muriendo).

Limpia nuestro MBR y la tabla de particiones:

dd if=/dev/zero of=/dev/hda bs=512 count=1

Limpia el MBR pero no toca la tabla de particiones (muy útil para borrar el GRUB sin perder datos en las particiones):

dd if=/dev/zero of=/dev/hda bs=446 count=1

Crea un archivo vacío de 1 Mb, una opción muy interesante como ahora veremos:

dd if=/dev/zero of=archivo_nuevo_vacio bs=1024 count=1024

Crear un archivo swap de 2Gb así de fácil:

sudo dd if=/dev/zero of=/swapspace bs=4k count=2048M

mkswap /swapspace

swapon /swapspace

Al borde de la paranoia… Convierte todas las letras en mayúsculas:

dd if=miarchivo of=miarchivo conv=ucase

Cambia en todo el disco, la palabra Puigcorbe por Slqh, ( puedes cambiar rápidamente tu nombre a todos los archivos del disco):

dd if=/dev/sda | sed ‘s/Puigcorbe/Slqh/g’ | dd of=/dev/sda

Llena el disco con caracteres aleatorios cinco veces. No va a quedar ni rastro de información en el disco ![]() :

:

for n in {1..5}; do dd if=/dev/urandom of=/dev/hda bs=8b conv=notrunc; done

(*) Nota final: utiliza este comando con precaución, y asegúrate siempre del orden y nombre de tus discos duros, porque lo mismo que te clona un disco te lo borra ‘en un plis’.

Fuentes: http://doc.ubuntu-es.org, y los consabidos man dd e info dd.

Fuente:http://www.linuxzone.es/2011/02/03/dd-clona-y-graba-discos-duros-facilmente/

Me encanta cuando los comandos te sorprenden, cuando te ofrecen posibilidades impensables o soluciones elegantes, directas, como esta en la que se usa el comado dig para consultar entradas de la Wikipedia. Digamos que quieres preguntar por la palabra “hacking”, así es como debes hacerlo:

$ dig +short txt hacking.wp.dg.cx

"Hacking may refer to: A form of the verb hack, Computer security

hacking where someone attempts to defeat or exploit the security

capabilities of a computer system, A casual form of horse-riding,

see Equestrianism, Illegal taxicab operation, The act of jo" "ke

thievery, The name of a specific Erbherrschaft (hereditary Lordship),

Raising a bird of prey in an artificial nest, A... http://a.vu/w:Hacking"

Como suelen decir los libros de matemáticas, “se deja como ejercicio para el lector” la creación de un pequeño programa en Bash que reciba el término de búsqueda y regrese el resultado ![]()

Vía: commandlinefu.com

Fuente:http://gr3p.com/2011/02/consulta-la-wikipedia-desde-la-linea-de-comandos/

Instalarlo en Ubuntu es super sencillo, son solo 3 comandos en la consola:

sudo add-apt-repository ppa:kubuntu-ppa/backports

sudo apt-get update

sudo apt-get install kubuntu-desktop

Al iniciar session podran elegir si iniciar con KDE 4.6 o con Gnome.

Fuente:http://paraisolinux.com/instalar-kde-4-6-en-ubuntu/

Los videojuegos dificultan la sociabilidad del usuario y promueven conductas violentas. Ya estamos hartos de escuchar la cantinela. Lo que no habíamos leído nunca era que simuladores y arcades promoviesen la conducción colérica (que levanten la mano cuántos hayan recordado aquel célebre episodio de Los Simpsons).

El caso es que así lo asegura un estudio llevado a cabo por Continental Tires, que preguntó a 2.000 conductores de entre 17 y 39 años sobre sus hábitos al volante, si solían jugar a títulos del género automovilístico y con qué frecuencia manifestaban arrebatos de furia mientras conducían.

La evidente correlación no se hizo esperar: quienes jamás habían puesto las manos sobre Need for Speed o Gran Turismo presentaban índices de enfurecimiento sobre ruedas mucho menores, mientras que aquellos que habían invertido más horas recorriendo carreteras virtuales eran también los que más multas acumulaban, se habían visto envueltos en más accidentes y solían correr más riesgos de lo usual.

El estudio no hace diferencias entre hombres o mujeres por lo que parece que el género no influye en la fórmula. Podríamos pensar, eso sí, que quienes más frecuenten videojuegos de velocidad, manifestarán mayor destreza al volante en la vida real, algo en lo que la investigación está de acuerdo en parte. El problema, dice, es que esa mayor confianza no sabe equilibrarse convenientemente, pecando de exceso quienes más pisan el acelerador.

Alega Peter Rodger, del Institute of Advanced Motorists:

No estoy sorprendido de que los jugadores habituales suelan tomar en la vida real las mismas decisiones y juicios que durante sus partidas. El problema es que a la hora de la verdad cada derrape tiene consecuencias muy reales, algo que no todos parecen entender.

Vamos a aprovechar la sección de comentarios para refutar o no la conclusión: ¿cuántos soléis jugar con Mario Kart y de éstos a cuántos os han puesto más de una multa? Lo mismo terminamos discerniendo que la franquicia del fontanero resulta mucho más influyente que el prematuro bebé de Yamauchi.

Fuente:http://alt1040.com/2011/02/conductores-virtuales-temerarios-en-la-vida-real-segun-un-estudio#more-104001

Google acaba de llegar a las dos cifras de porcentaje en el mercado de los navegadores, llegando al 10,7% de cuota tras subir un 0,72% desde el mes pasado. Teniendo en cuenta la edad del navegador de Google y lo complicado que lo han tenido sus competidores, es un crecimiento envidiable. Safari también ha experimentado un aumento pasando del 5,89% al 6,30% en un mes.

Y si algunos suben, otros tienen que bajar forzosamente: Internet Explorer baja hasta el 56% de cuota sobretodo por el descenso del uso de las versiones 6 y 7, aunque la versión 8 ha aumentado un 1,15%. En cuanto a la beta de Internet Explorer 9, ha ganado un tímido 0,5% de cuota de mercado.

Firefox fluctúa entre el 22 y el 23%, de la misma forma en que lo hace Opera con su 2,28% de cuota. Ambos navegadores no consiguen subidas espectaculares, aunque en Mozilla esperan recuperar esa tendencia con el lanzamiento de la versión final de Firefox 4 a finales de este mismo mes. Curioso, porque las conclusiones que podemos sacar de estos datos es que el motor Webkit gana terreno mientras que Gecko, Trident y Presto se quedan en las mismas o pierden.

Vía | Ars Technica

Fuente:http://www.genbeta.com/actualidad/google-chrome-llega-al-10-de-cuota-de-mercado

Proxy de España sirve básicamente para poder navegar en los sitios webs privados y que son totalmente restringidos en el mismo país, por lo que el proxy de españa te cambiara tu dirección IP por una virtual, por lo que podrás navegar de forma anónima por toda la red.

Así mismo el Proxy de España depende más que el servidor del sitio web se localice en España, para así poder usar la dirección proxy virtual, o si lo deseas puedes usar muchas más de otros países.

Enlace | www.online-proxy.net

Fuente:http://www.proxys.name/proxy-de-espana.html

Descargar: JkDefrag

Fuente:http://www.tuinformatica.org/2011/01/31/desfragmentar-disco-duro-durante-el-salvapantallas.html

Algunas screenshots:

Todavia no hay un PPA oficial para XFCE 4.8 pero seguramente pronto lo habra. Mientras tanto lo pueden instalar con estos comandos:

sudo add-apt-repository ppa:koshi/xfce-4.8

sudo apt-get update

sudo apt-get install xubuntu-desktop

Les aseguro que vale la pena probarlo.

Fuente:http://paraisolinux.com/instalar-xfce-4-8-en-ubuntu/

Para no verla más la incluyó en la lista de terroristas potenciales… ¡ese hombre desborda amor por su mujer!

Para no verla más la incluyó en la lista de terroristas potenciales… ¡ese hombre desborda amor por su mujer!

Un oficial del Servicio de Migración de Gran Bretaña perdió su trabajo por haber incluido a su mujer en la lista de potenciales terroritas, informa el periódico The Sunday Mirror.

La esposa del exoficial fue a visitar a su familia en Pakistán y ya no pudo volver: cuando fue a coger su vuelo de vuelta, no le dejaron subir al avión y no le dieron explicaciones.

La pobre mujer llamó a su esposo esperando que al trabajar él en Migración resolvería el problema.

Sin embago el marido siguió trabajando en el mismo lugar sin hacer nada. Se cansó de su ‘media naranja’ y no quería volver a verla, confesó el oficial.

El curioso incidente surgió hace poco cuando el hombre estaba promocionando para otro puesto.

Su siguiente cargo requería un nivel más alto de seguridad, por lo que se vieron obligados a revisar su perfil personal. Entonces se descubrió que él mismo había incluido a su esposa en la lista de terroristas potenciales.

El infeliz marido fue despedido de inmediato.

Fuente: Actualidad.RT.com

Fuente: Planetacurioso

Internet funciona mayoritariamente con direcciones IP versión 4 (IPv4), es decir, con esos números de 32 bits que de forma única identifican a los dispositivos que pertenecen a la red. No todos esos 4.294.967.296 números tienen el mismo fin, los hay de distintas categorías, sobre todo para extender su alcance a más dispositivos. Y hay una autoridad central que las entrega llamada IANA, que por cierto es el brazo técnico de ICANN, la madre de toda la burocracia en Internet. El punto es que (redoble de tambores) oficialmente ya no hay direcciones IPv4. ¿Fin?

Sucede que a petición de APNIC —una de las 5 organizaciones regionales dedicadas al registro de direcciones en Internet (RIR, como suele llamárseles)— IANA entregó el último conjunto de direcciones IPv4. APNIC se encargará de bien distribuirlas entre sus miembros en la región Asia-Pacífico. Son dos bloques que suman poco más de 33 millones de direcciones IPv4, insisto, las últimas disponibles.

Se espera que los siguientes seis meses esas direcciones sean asignadas a sus futuros dueños, mientras tanto APNIC y todas la regiones en las que se divide Internet están en proceso de preparación para la transición hacia la operación de direcciones IP versión 6 (IPv6). Recordemos que el próximo 8 de junio se llevará a cabo un gran experimento, el World IPv6 Day, conducido por empresas como Google y Facebook en el que durante 24 hrs. ofrecerán sus servicios sólo a través de IPv6.

Y es que las 3.4 x 1038 posibles direcciones IPv6 son el

el único medio disponible para el crecimiento sostenido de Internet, [APNIC] urge a todos los miembros de la industria en Internet que transiten rápidamente hacia su implementación.

¿Qué sucederá con IPv4 cuando llegue IPv6? Desde el punto de vista de los usuarios, prácticamente nada. Desde el punto de vista de los administradores de red, prácticamente todo porque tendrán que trabajar fuertemente para asegurar que Internet funcione igual o mejor con ambas tecnologías en convivencia, y de igual forma para una cantidad ingente de tecnología alrededor. La tecnología IPv4 no muere, sino que irá siendo sustituida de forma gradual: un complejo proceso que tardará algunos años en llevarse a cabo.

Este miércoles 3 de febrero en Miami se reunirán los hombres sabios de la red (IANA, ICANN, Internet Society, entre otros) para discutir el agotamiento de las direcciones IPv4 y hacer un significativo anunció para el futuro de Internet. Les estaremos informando.

Fuente:http://alt1040.com/2011/02/ya-no-hay-direcciones-ip#more-103849

¡ Por fín ! Tras muchos meses de duros esfuerzos y negociaciones por parte de la dirección de Mundo Hacker, vuelve a emtirse este popular programa sobre la seguridad y el hacking, en el que participaremos todos los colaboradores habituales además de algunos nuevos invitados que se irán incorporando en cada programa.

La mayor novedad de esta nueva temporada de programas que ya se han comenzado a grabar es su nuevo formato, que ahora pasa de radio o podcast a televisión online o bajo demanda.

El acuerdo se ha firmado con la conocida web de contenidos online llamada Globbtv (Professional Television), a través de la cual se ha comenzado a emitir un programa mensual a partir del día 31 de enero de 2011. A lo largo de los próximos programas ireis conociendo y poniendo caras a todos los participantes de las temporadas anteriores en la versión de radio.

En el primer capítulo, que ya podeis ver en la web, conocereis a Antonio Ramos, Jean Paul García-Morán, Rubén y Carlos Barbero, ademas de Dimitri (el "peligroso hacker ruso") que colabora con el programa.

Esperamos que esta nueva temporada tenga tanto éxito como las anteriores, e incluso que supere con creces el número de visitas de ediciones anteriores.

El nuevo sistema de transacciones económicas de la Bolsa de Londres (London Stock Exchange, LSE) podría haber sido hackeado el año pasado según un informe publicado recientemente. Por lo visto el ataque se produjo durante el gran cambio a Linux para migrar toda la infraestructura a este sistema operativo.

Los problemas más importantes de la bolsa londinense se produjeron el pasado 24 de agosto, cuando los precios de cinco empresas prácticamente cayeron en picado. Por ejemplo, las acciones de BT perdieron 968 millones de libras esterlinas (1.130 millones de euros) lo que obligó a los directivos del LSE a detener las operaciones durante el resto del día.

La culpa por lo visto fue en un error al introducir una gran cifra de órdenes de compra de acciones. Sin embargo el sistema también fue atacado en noviembre bajo “circunstancias sospechosas”. Por el momento las conclusiones apuntan a un fallo humano, pero la policía y varios cuerpos de seguridad están investigando qué pudo pasar en ambas ocasiones.

Como revelan en ComputerWorld, la bolsa londinense no se basa en Internet como la norteamericana, de modo que es menos vulnerable a posibles ciberataques, pero los expertos han indicado que dichos ataques son cada vez más avanzados, y plantean neuvas amenazas.

Se espera que la migración al nuevo sistema Linux para la bolsa londinense se complete en dos semanas, sustituyendo al sistema que funcionaba hasta ahora basado en una arquitectura .NET.

Fuente:http://www.muylinux.com/2011/02/01/la-bolsa-de-londres-atacada-durante-el-cambio-a-linux/

Podemos encontrar Linux en todas partes: la base del sistema operativo es también la base de un buen montón de dispositivos hardware, e incluso en los casos en que Linux no está preinstalado en dichos dispositivos es posible dar soporte a ese hardware para que saque partido del software Open Source.

Es lo que nos demuestra el artículo de LinuxPlanet en el que hablan de 3 distribuciones Linux perfectas para ser instaladas en un router, además de un sistema operativo derivado de BSD que también sirve para el mismo propósito.

Las distribuciones de las que hablan en el artículo están orientadas a servir entre otras cosas para poner en marcha un firewall de Internet muy eficiente y por supuesto para enrutar el tráfico que llega o sale de nuestros ordenadores.

En el artículo hablan de Clear OS, m0n0wall, Untangle y Vyatta, y describen sus prestaciones y sus puntos fuertes, destacando algunas de las distribuciones a la hora de asegurar nuestra red o bien de enturar el tráfico de una manera más eficiente. Una idea genial que por supuesto se complementa con esos firmwares personalizados para routers que también se han hecho famosos gracias a proyectos como OpenWRT o dd-wrt.

Fuente:http://www.muylinux.com/2011/02/01/distros-linux-para-tu-router/

Parece que ya se encuentra disponible la ISO de Ubuntu Snow de la que os hable hace unos dias.

02 |

04 |

06 |

08 |

10 |

12 |

14 |

16 |

18 |

20 |

Nota Importante: Dante me confirma: Olvide comentarles que durante la instalación y para entrar al sistema la contraseña predeterminada es “odal”, el usuario predeterminado es “caronte”.

Enlaces Via | Portal Ubuntu

Acaba de salir a la luz y todavía no está confirmado del todo, pero podría ser cierto. Bing podría haber estado “copiando” resultados de búsqueda de Google.

Nótesen las comillas en copiando. Con esto quiero decir que no es que Bing haga la búsqueda en Google para después mostrárselo al usuario. Según las investigaciones que han llevado a cabo desde Google, lo que Bing hace es mejorar sus resultados basándose en los que da Google.

Google no hace esta acusación a la ligera. Después de las primeras sospechas, en Google crearon manualmente algunos resultados como los de “mbzrxpgjys” (palabra inexistente en cualquier idioma) que apuntaban a páginas conocidas, en este caso la de RIM. Curiosamente, Bing añadía después ese mismo resultado a su buscador.

El agente sería la barra Bing de Internet Explorer. Como muchos otros programas, tiene una opción de “Mejorar mi experiencia” que, entre otras cosas, recolecta las búsquedas que haces no sólo para mejorar la barra, sino también los productos de Microsoft. Esto es lo que dice exactamente:

[...] coleccionar información sobre la configuración de tu sistema, las búsquedas que haces, los sitios que visitas y cómo usas el software. También usaremos esta información para mejorar nuestros productos y servicios.

Lo más curioso de todo es que desde Bing no desmienten esta información. Danny Sullivan, de Search Engine Land, contactó con Microsoft y en ningún momento negaron que “copiasen” resultados de Google. De hecho, prácticamente lo afirma (aunque dándole una importancia menor):

Los programas opcionales como el de la barra Bing nos ayudan con los datos de clics, una de las muchas señales que nosotros y otros motores de búsqueda usamos para calorar los sitios. Este experimento de Google parece una treta para confundir y para manipular algunas de estas señales.

No se puede decir que Bing esté copiando, pero sí que es posible que se esté aprovechando de Google. Sin embargo, el problema viene cuando tenemos que calificar esta práctica.

Para mí, lo que Google dice que hace Bing no es para nada ético. De acuerdo en que hay muchas formas de mejorar los algoritmos de búsqueda, pero fijarse en los resultados de otro buscador no es la más correcta. No sólo porque se aprovecha del esfuerzo que la competencia hace en mejorar su buscador en corrección de palabras como por ejemplo en el caso de torsoraphy: Google corrige la palabra mientras que Bing, sin corregir la palabra, muestra los mismos resultados que Google.

El gran problema de esta práctica es que les puede salir el tiro por la culata. Si Google baja la calidad de los resultados Bing iría detrás. Si, como en este caso, Google decide manipular sus resultados, Bing queda en evidencia. Desde luego, hacer que los resultados de tu buscador estén influidos por el de la competencia no es una idea muy inteligente.

Además, demuestra otra cosa: que desde Bing aceptan la superioridad de Google. Si no lo hicieran, ¿cómo se fijarían en Google para mejorar sus resultados? Desde luego, no tiene sentido fijarte en algo que consideras peor que tu producto.

Ahora bien, también hay que mirar esto desde otro punto de vista, el escéptico. Ahora mismo los ejemplos no funcionan y muestran resultados diferentes en cada buscador. ¿Deberíamos pensar que ha sido un montaje de Google para distraer la atención de los problemas de baja calidad que se le están atribuyendo?

Aparte, aquí hay otro problema. Google siempre ha dicho que no manipula los resultados de su algoritmo, pero para esta investigación sí que lo ha hecho. Según el buscador, esto ha sido sólo temporal y a prueba de fallos (si el término se volvía popular, se deshacía la manipulación automáticamente). Aun así, es una muestra clara de que si Google quiere, puede manipular los resultados de búsqueda tranquilamente.

Mi opinión en este tema es que nos podemos fiar de la investigación que Google ha llevado a cabo, ya que no tiene interés en tirar a Bing con acusaciones falsas (la gran masa que es la que realmente influye en las estadísticas, el usuario de nivel bajo de buscadores, no lee o no le importa este tipo de cosas). Entonces, Bing está llevando a cabo una práctica que, aunque no sea ilegal, es muy poco ética. Incluso a pesar de que sólo haya funcionado en un 10% de los tests, cualquier número mayor que 0 ya es demasiado alto.

Eso sí, sin radicalismos. Está claro que la mayor parte de resultados de Bing no son copiados de Google, y que están haciendo un buen trabajo en su algoritmo. Con esta “copia” han optado por el camino rápido para mejorar, y está claro que el camino rápido no es el mejor. Lo mejor que podría hacer Bing ahora mismo es responder claramente a las acusaciones de Google sin ningún tipo de rodeo diciendo claramente si se han basado o no en los resultados de Google y por qué lo han hecho.

Actualización: En ZDNet dan otra declaración de un portavoz de Microsoft: “No copiamos resultados de Google”. Demasiado escasa y ni explica ni desmiente lo que exponemos arriba.

Vía | Search Engine Land

Fuente:http://www.genbeta.com/web/bing-podria-estar-copiando-resultados-de-busqueda-de-google