Aconsejo que os descarguéis el documento: http://www.iberprensa.com/todolinux/articulos/TL89_reporvirus.pdf

y que os lo leáis. aclara mucho sobre virus en general y en Linux en particular.

Lo mas claro que dice ese documento:

“Mi experiencia como administrador: En más de diez años que llevo administrando Linux, con instalaciones en cientos de máquinas de centros de cálculo, laboratorios de alumnos, empresas, etc, nunca me ha “entrado” un virus, nunca he conocido a alguien que le haya ocurrido, nunca he conocido a alguien que haya conocido a alguien que le haya ocurrido. Conozco a más gente que ha visto al monstruo del Lago Ness a que haya visto virus para Linux.”

Se puede decir mas alto, pero no mas claro.

————————————–

El antivirus Avast se pueden descargar desde:

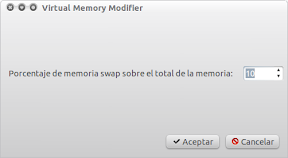

http://files.avast.com/files/linux/avast4workstation_1.3.0-2_i386.deb ( al ejecutarlo por primera vez te pide una contraseña, y para conseguirla te reenvia a una página desde la que te tienes que inscribir con tu dirección de correo, a la que luego te mandan la contraseña). Es de muy sencillo manejo como se puede ver en esta imagen. A partir de esta interfaz ya podemos empezar a usar el antivirus, pero tras lo que haremos a continuación solo nos interesará de ella el botón Update database.

———————————-

Añadir acciones de Nautilus al menú contextual, y/o a su barra de herramientas: la explicación general de como hacer esto esta en http://hatteras.wordpress.com/2009/03/01/anadir-acciones-al-menu-contextual/ ( desde que escribí el tema hasta ahora ha variado algo la interfaz gráfica del programa, pero se sigue entendido bastante bien ).

Añadir la acción Scannear Antivirus: A traves del programa Sistema -> Preferencias -> Configuración de acciones de Nautilus , vamos a crear una acción con la que podamos elegir uno o varios archivos y/o directorios de Natilus y que o a través del menú contextual o a través de un click en un icono de la barra de herramientas de Nautilus podamos scannear si éstos estan infectados por algún virus.

Una vez en la pantalla principal del programa Configuración de acciones de Nautilus, y después de dar al botón de “Definir nueva Acción“, llegamos a la edición de ésta a traves de cinco pestañas.

— Pestaña Acción: la editamos como se ve en la imagen. Ponemos un texto adecuado en “Context label” , “Toolbar label” y “Tooltip” ( por ejemplo Scannear Antivirus ) para darle un nombre a la acción, y que aparezca en el menú contextual, y el la barra de herramientas de Nautilus; elegimos un icono, y seleccionamos el resto de las las casillas, como se ve en la imagen.

— Pestaña Comando: en Path: xterm y en Parameters: -hold -e avast -p3 %M

— Pestaña Folders ( carpetas ): lo dejamos como está de serie : es decir con: /

— Pestaña Conditions: ponemos * tanto en como en Filenames y en Mimetypes, y seleccionamos Match Case. En “Apear if selecction contains”: ponemos Both ( es decir tanto archivos como directorios ) y seleccionamos “multiples files or folders” ( es decir varios archivos y/o directorios). Todo ello para que se produczca el escaneo de varios archivos y/o directorios de todo tipo de archivos tanto por su nombre como por su tipo de archivo.

— Pestaña Advanced Conditions: elegimos el tipo de archivos sobre los que queremos que se realice el scaneo: sobre archivos locales ( los del disco duro ), archivos encontrados en una red: bien a traves de sftp (ssh ), ftp, samba ( smb -> Archivos de Windows ) , o en la web.

Una vez hecho todo esto guardamos los cambios realizados y cerramos el programa. Al abrir de nuevo Nautilus veremos que ha aparecido en su barra de herramientas un nuevo icono. Si elegimos uno o varios archivos y/directorios y luego o bien con el botón derecho del ratón y el menú contextual ( en el que aparece una nueva acción ) o a través de un click en el nuevo icono de la barra de herramientas de Nautilus, seleccionamos la acción Scannear Antivirus, se abre una ventana de la terminal en la que se ve que se escanean los archivos y/o directorios que hayamos elegido y al final aparece un resumen del scanneo realizando informándonos del número de archivos y/o directorios scanneados y de si hay o no infección, y si la hubiera que archivos estarían afectados, para que los borrásemos.

——————————-

Añadir la acción Antivirus Avast (para acceder a la actualización de la base de datos del antivirus Avast ) :

Tras lo hecho hasta aquí ya tenemos el antivirus Avast integrado en Nautilus, pero para realizar la actualización de la base de datos tendríamos que abrir el programa Avast a partir del Menú de Aplicaciones. Si queremos tener otro icono en la barra de herramientas de Nautilus, desde el que iniciar la interfaz gráfica de Avast para actualizar la base de datos del antivirus, debemos volver a abrir el programa Configuración de acciones de Nautilus, y una vez creada otra acción con el nombre Antivirus-Avast, editar la pestaña Comando, y en ella, poner en Path: avastgui. El resto de las pestañas las podemos editar de forma similar a como lo hicimos al crear la acción Scannear Antivirus

El resultado final de todo ello es que tenemos dos iconos nuevos en la barra de herramientas de Nautilus: uno para iniciar la interfaz gráfica del antivirus Avast y actualizar la base de datos del antivirus, y el otro para scannear los archivos y/o directorios que seleccionemos. [En la imagen se ve también otro icono nuevo que de forma similar he añadido para ejecutar otro programa que no tiene nada que ver con el antivirus ( - es un renombrador masivo de archivos - ) ].

Tambien se puede descargar este tema en formato.pdf: Integrar el antivirus Avast en Nautilus

Fuente:http://hatteras.wordpress.com/2010/12/30/integrar-el-antivirus-avast-en-nautilus/

En barrapunto, leemos algo que pondrá muy nerviosos a algunos “peces gordos” de

En barrapunto, leemos algo que pondrá muy nerviosos a algunos “peces gordos” de