sábado, 24 de septiembre de 2011

Cómo utilizar el lector de huellas digitales de tu notebook en Linux

| Fingerprint GUI es una herramienta muy fácil de usar que te permite usar tu lector de huellas en el login o en cualquier parte donde el sistema te pida la contraseña (incluído el terminal). |

Lectores soportados

Primero, fijate que tu lector se encuentre soportado por Fingerprint GUI. Para ello, abrí un terminal y escribílsusb

El ID de tu lector debería ser uno de los siguientes:

045e:00bb 061a: 0110 147e: 1002 045e: 00bc 08ff: 1600 147e: 1003 045e: 00bd 08ff: 2500 147e: 2015 045e: 00ca 08ff: 2580 147e: 2016 0483: 2015 08ff: 5501 147e: 3000 0483: 2016 1162: 0300 147e: 3001 05ba: 0007 138a: 0001 147e: 5002 05ba: 0008 147e: 1000 147e: 5003 05ba: 000a 147e: 1001

Instalación

0.- En caso de que hayas instalado previamente Fingerprint GUI en forma manual, asegurate de desinstalarlo en forma completa. Borrá todos los binarios, bibliotecas compartidas, y deshacé cualquier cambio que hayas realizado en los archivos de configuración (especialmente en /etc/pam.d/).1.- En caso de que tengas Ubuntu, podés agregar el PPA correspondiente:

sudo add-apt-repository ppa:fingerprint/fingerprint- gui sudo apt-get update

2.- Instalá el programa + algunas dependencias adicionales:

sudo apt-get install libbsapi policykit-1-fingerprint- gui fingerprint-gui

3.- Deslogueate y volvé a loguearte. Este paso es necesario para que GConf empiece a utilizar la nueva configuración para el protector de pantalla y que el demonio de Policyit se reinicie).

El programa estará disponible bajo Sistema > Preferencias > Fingerprint GUI. Desde allí vas a poder comenzar a registrar tus huellas.

Nota: aquellos que no usen Ubuntu pueden descargar el código fuente del programa desde la página oficial.

| Te pide tu huella digital para loguearte al sistema |

Configuración

Por defecto, GDM presenta una lista de usuarios de la cual tenemos que elegir uno. Luego, restará autenticarnos usando el lector de huellas. Sin embargo, es posible configurar a GDM para que se loguee tan sólo usando el lector de huellas, seleccionando automáticamente al usuario correspondiente.Para ello, es necesario modificar el archivo /etc/pam.d/gdm. Abrí un terminal y escribí:

sudo gedit /etc/pam.d/gdm

Luego, ingresá lo siguiente en la primera línea y guardá los cambios:

auth optional pam_fingerprint-gui.so debug

Finalmente, deshabilitá la lista de usuarios de GDM escribiendo el siguiente comando en el terminal.

sudo gconftool-2 --direct --config-source xml:readwrite:/etc/gconf/gconf.xml.defaults --type bool --set /apps/gdm/simple-greeter/disable_user_list true

Es posible que tengas que reiniciar la máquina para que los cambios surtan efecto.

Para revertir este proceso, simplemente borrá la línea que agregaste en /etc/pam.d/gdm y ejecutá el siguiente comando en un terminal:

sudo gconftool-2 --direct --config-source xml:readwrite:/etc/gconf/gconf.xml.defaults --unset /apps/gdm/simple-greeter/disable_user_list

Desinstalación

Usuarios de GNOME: el paquete policykit-Por consiguiente, ANTES de desinstalar el paquete de fingerprint-gui, es necesario reinstalar el paquete policykit-1-gnome

sudo apt-get install policykit-1-gnome

sudo apt-get remove fingerprint-gui

Usuarios de KDE SC: lo mismo se aplica, con la salvedad de que el paquete se llama polkit-kde-1 en vez de policykit-1-gnome.

Fuente: Fingerprint GUI

Fuente:http://usemoslinux.blogspot.com/2011/09/como-utilizar-el-lector-de-huellas.html

miércoles, 21 de septiembre de 2011

Montar directorios remotos con sshfs

Para montar acceso remoto a un directorio por sshfs ( SSH Filesystem ) primero hay que instalar el paquete sshfs .

Deberemos comprobar que tenemos el modulo fuse cargado y con un lsmod debera salir algo parecido a esto :

Vamos a conecatar la carpeta home del usuario de la máquina 2 ( 192.168.1.90 ) a la máquina 1 ( 192.168.1.88 ) .

Para montar la unidad creamos el directorio “compartido” en el home del usuario de la maquina 1 ( 192.168.1.88 ) :

** En este punto podemos configurar lo comentado en la entrada http://www.habitacion511.eu/index.php/autentificacion-por-ssh-con-clave-publica-y-privada-2 para evitar poner la clave cada vez que se monta la unidad y configurarlo con clave pública y privada , no es necesario para que funcione .

Con un mount veremos la unidad remota compartida :

Si quereis que se monte cada vez de arrancamos nuestra máquina podemos usar una línea como esta en el /etc/fstab (Siempre y cuando tengamos la clave pública y privada configurada )

Montamos con : mount /home/user/maquina2 , ponemos el password y arreglado .

Saludos

Fuente:http://www.habitacion511.eu/index.php/montar-directorios-remotos-con-sshfs/

apt-get install sshfs

Supongamos que tenemos dos maquinas en red con las ips :ç Máquina 1 -> 192.168.1.88 ( user )

Máquina 2 -> 192.168.1.90 ( user2)

Deberemos comprobar que tenemos el modulo fuse cargado y con un lsmod debera salir algo parecido a esto :

#lsmod |grep fuse

#fuse 66430 1

Si no es así instalamos el modulo con modprobe -i fuse .#fuse 66430 1

Vamos a conecatar la carpeta home del usuario de la máquina 2 ( 192.168.1.90 ) a la máquina 1 ( 192.168.1.88 ) .

Para montar la unidad creamos el directorio “compartido” en el home del usuario de la maquina 1 ( 192.168.1.88 ) :

sshfs user@192.168.1.90:/home/user2 /home/user/directorio

La carpeta /home/user2 es la carpeta remota y la carpeta /home/user2/directorio la carpeta local.** En este punto podemos configurar lo comentado en la entrada http://www.habitacion511.eu/index.php/autentificacion-por-ssh-con-clave-publica-y-privada-2 para evitar poner la clave cada vez que se monta la unidad y configurarlo con clave pública y privada , no es necesario para que funcione .

Con un mount veremos la unidad remota compartida :

user2@192.168.1.90:/home/user2 on /home/user/maquina2 type fuse.sshfs (rw,nosuid,nodev,max_read=65536

Para desmontar la unidad remota podemos usar “umount directorio” .Si quereis que se monte cada vez de arrancamos nuestra máquina podemos usar una línea como esta en el /etc/fstab (Siempre y cuando tengamos la clave pública y privada configurada )

sshfs#user1@192.168.1.90:/home/user1/ /home/user/maquina2 fuse defaults 0 0

Para montar el directorio con un usuario normal , tenemos que añadir el usuario a grupo fuse addgroup user fuse ( necesita reinicio en debian para que funcione )

Y añadir en el fstab en las opciones de montaje : rw,noauto,user y dare permisos al user al directorio chown user:user directorio .Montamos con : mount /home/user/maquina2 , ponemos el password y arreglado .

Saludos

Fuente:http://www.habitacion511.eu/index.php/montar-directorios-remotos-con-sshfs/

Así funciona SUSE Studio

Hace más de tres años que se presentó SUSE Studio, una forma única de construirse un sistema a la carta -se podría llamar también distribución GNU/Linux- a partir de la base de productos como openSUSE o SUSE Linux Enterprise, seleccionando los componentes que se necesiten y construyendo la imagen de instalación.

SUSE Studio es realmente una idea muy bien llevada, ya que permite la referida construcción de un sistema operativo al gusto del consumidor, apoyado además por los mismos repositorios de las citadas openSUSE o SLED. Sus posibilidades son realmente interesantes, y de hecho, a partir de construcciones de la comunidad existe SUSE Gallery, donde es posible encontrar desde imágenes mínimas de instalación, específicas para Live CD o determinados entornos de escritorio, servidores LAMP listos para su uso y un largo etcétera.

El único problema, como siempre, es que hacerse con su uso, si bien es sencillo por lo común de las opciones, puede resultar de dificultad al usuario no experimentado con el servicio. Es por ello que Join darren Davis, Director de Ventas de Software de SUSE ha publicado un vídeotutorial explicando el proceso de una forma sencilla y amena (en inglés). Sin la posibilidad de incrustar el vídeo aquí, os recomendamos su visionado a partir del anterior enlace o bien descargando el mismo en formato MP4.

Una vez con los conocimientos necesarios para construiros vuestra propio sistema, podéis compartirlo con la comunidad en las páginas de SUSE Gallery, donde ahora mismo encontraréis un buen surtido de appliances listas para cumplir con su cometido. Una forma muy sencilla de probarlas es a través del cliente de escritorio que os enseñamos hace un tiempo, que además de para openSUSE y SLED está disponible para otras distribuciones GNU/Linux como Fedora.

Fuente:http://www.muylinux.com/2011/09/20/asi-funciona-suse-studio/

SUSE Studio es realmente una idea muy bien llevada, ya que permite la referida construcción de un sistema operativo al gusto del consumidor, apoyado además por los mismos repositorios de las citadas openSUSE o SLED. Sus posibilidades son realmente interesantes, y de hecho, a partir de construcciones de la comunidad existe SUSE Gallery, donde es posible encontrar desde imágenes mínimas de instalación, específicas para Live CD o determinados entornos de escritorio, servidores LAMP listos para su uso y un largo etcétera.

El único problema, como siempre, es que hacerse con su uso, si bien es sencillo por lo común de las opciones, puede resultar de dificultad al usuario no experimentado con el servicio. Es por ello que Join darren Davis, Director de Ventas de Software de SUSE ha publicado un vídeotutorial explicando el proceso de una forma sencilla y amena (en inglés). Sin la posibilidad de incrustar el vídeo aquí, os recomendamos su visionado a partir del anterior enlace o bien descargando el mismo en formato MP4.

Una vez con los conocimientos necesarios para construiros vuestra propio sistema, podéis compartirlo con la comunidad en las páginas de SUSE Gallery, donde ahora mismo encontraréis un buen surtido de appliances listas para cumplir con su cometido. Una forma muy sencilla de probarlas es a través del cliente de escritorio que os enseñamos hace un tiempo, que además de para openSUSE y SLED está disponible para otras distribuciones GNU/Linux como Fedora.

Fuente:http://www.muylinux.com/2011/09/20/asi-funciona-suse-studio/

Primer Torneo Argentino Interuniversitario de Programación

alejolp nos cuenta: «Junto a las Universidades de Buenos Aires, Córdoba, Litoral y La Plata estamos organizando el Primer Torneo Argentino Interuniversitario de Programación, un torneo de programación para estudiantes universitarios de Argentina. Será muy similar a las competencias ACM ICPC regionales que se realizan todos los años en la UBA, donde equipos de tres personas tendrán que resolver ejercicios algorítmicos en un plazo de cinco horas. Pueden encontrar más información y detalles de inscripción en el sitio web de la UBA.»

Fuente:Barrapunto

Fuente:Barrapunto

martes, 20 de septiembre de 2011

Aumentar duración de batería en Linux

Seguramente aquellos que dispongan de un ordenador portátil, en ocasiones habrán tenido que trabajar haciendo uso de la batería en lugares donde no se dispone de un enchufe donde conectar la fuente de alimentación del equipo. Por defecto el Kernel de Linux viene con un gestor de energía como ACPI o APM que intenta minimizar el consumo de energía mediante el escalado de frecuencia y otras otras funcionalidades, e incluso algunos fabricantes como sony, toshiba o apple, desarrollan módulos para intentar controlar todos estos aspectos, pero aún así el tiempo de duración de la batería en Linux suele ser bastante corto.

Para incrementar el tiempo de duración de las baterías de nuestros equipos portátiles podemos adoptar ciertas medidas para intentar que el consumo de energía sea inferior. A continuación os comento algunas sugerencias, programas y buenas prácticas con el que conseguiréis ahorrar batería en vuestro portátil usando linux.

Escalado de frecuencia

Las principales distribuciones de GNU/Linux activan por defecto en el kernel el soporte de gestión de energía y el escalado de frecuencias para la CPU. El escalado de frecuencias consiste en una serie de directivas o “governors” que ajustan la frecuencia de la(s) CPU(s)en función a nuestras necesidades. Lo más común es que la directiva que esté activada sea “ondemand”, que traducido al castellana viene a decir “bajo demanda”. Es decir, la frecuencia de la CPU se adecuará según el uso de la CPU que estemos haciendo, en momentos de bajo uso la frecuencia descenderá al mínimo posible y en momentos de alto uso la frecuencia aumentará al máximo posible.

Para comprobar que directiva está seleccionada para una determinada CPU podemos examinar el contenido del fichero:

1 | /sys/devices/system/cpu/cpu0/cpufreq/scaling_governor |

Una buena práctica para aumentar la duración de nuestra batería sería cambiar la directiva de escalado de frecuencia a “powersave”, en donde la frecuencia de la(s) CPU(s) será la mínima posible mientra esta directiva esté en uso. Esto podemos hacerlo de dos formas:

- Editar el fichero que indiqué anteriormente y sustituir su contenido por: powersave 1

echo powersave > /sys/devices/system/cpu/cpu0/cpufreq/scaling_governor - Utilizar el comando cpufreq-selector para seleccionar la cpu deseada y la directiva a utilizar 1

sudocpufreq-selector -c 0 -g powersave

Si miráis la ayuda del comando (con la opción –help) podéis ver que la opción -c sirve para especificar sobre que CPU vamos a realizar modificaciones. Naturalmente si disponemos de un procesador con más de un núcleo deberemos especificar la directiva a utilizar para cada uno de ellos.

Power Save Mode en módulos Wi-Fi

Como ya habréis oído los dispositivos Wireless consumen bastante energía al tener que estar continuamente emitiendo y captando señales en unas determinadas frecuencias. En mi caso el módulo ipw3945 incluye un modo de ahorro de energía que podemos controlar con el siguiente comando:

1 | sudo iwpriv eth1 set_power 5 |

Debemos especificar la interfaz y el nivel de ahorro de energía que queremos activar. A través de la web del proyecto powertop podemos observar los siguientes datos que nos muestra por ejemplo el tiempo de retardo en producirse una llamada al sistema para despertase (wakeup):

1 2 | Power save level: 5 (Timeout 25ms, Period 1000ms)Power save level: 1 (Timeout 350ms, Period 400ms) |

De esta forma estaremos ahorrando energía, eso sí, como consecuencia obtendremos un decremento en el rendimiento.

La utilidad powertop

La herramienta powertop es una aplicación liberada por Intel que permite ver cuales son los principales eventos del sistema que influyen en el consumo de energía en base a interrupciones del sistema. Además también muestra una serie de estadísticas acerca del tiempo en el que las distintas CPU’s están funcionando en las frecuencias permitidas por el procesador.

El programa podéis descargarlo e instalarlo mediante los sistemas de paquetes de las principales distribuciones GNU/Linux o bajarlo y compilarlo desde la Web del proyecto. Para ejecutarlo tan solo tendremos que poner en pantalla:

1 | sudo powertop |

Una vez ejecutad, en intervalos de 5 a 10 segundos, el programa recopila los datos oportunos del sistema para mostrarnos las estadísticas que he comentado anteriormente. Pero lo más interesante es que nos mostrará una serie de advertencias, siempre y cuando sean necesarias, para incrementar el tiempo de vida de nuestra batería y nos dará la opción de pulsar una simple tecla para realizar dicha acción. Os dejo un par de capturas del programa en cuestión.

Salvapantallas

Si tenemos algún tipo de salvapantallas en nuestro equipo este puede hacer que se consuma mucha energía, sobre todo si es alguno en el que se haga uso de 3D y por lo tanto de la GPU. Una alternativa a la que podemos optar para el ahorro de energía, es apagar la pantalla completamente, y esto se suele conseguir mediante la tecnología DPMS de las X. Para controlar el tiempo que tendrá que transcurrir de inactividad para que se oscurezca la pantalla utilizaremos la siguiente línea de comandos:

1 | xset dpms 0 0 30 |

En donde especificamos que después de 30 segundos de inactividad se apague completamente la pantalla.

Gestión de energía de discos duros

Muchos de los discos duros actuales tienen un soporte de gestión de la energía. Mediante el programa hdparm podemos establecer diferentes configuraciones en estos. Este programa tiene una gran cantidad de parámetros para utilizar por lo que para un estudio completo de la herramienta tendréis que acudir a sus “man pages”. Para lo que nos interesa, que es intentar ahorrar el máximo de energía podríamos escribir la siguiente línea:

1 | hdparm -B 1 -S 12 /dev/sda |

Donde le indicamos a nuestro disco duro SATA que pase al modo de ahorro de energía más agresivo y que se ponga en “standby” a los 60 segundos (se especifica en múltiplos de 5 segundos: 5*12=60).

Otras consideraciones

A parte de estos indicios también hay que aplicar la lógica común para conseguir ahorrar unos Watios  . Siempre es buena idea tener fondos y temas de escritorio oscuros, ya que la pantalla es una de las fuentes principales de consumo de energía de la batería. Mientras más claros sean los colores mostrados en pantalla más energía consumirá el portátil (si tenemos en cuenta el modelo de color RGB, el blanco es [255,255,255] mientras que el negro es [0,0,0]).

. Siempre es buena idea tener fondos y temas de escritorio oscuros, ya que la pantalla es una de las fuentes principales de consumo de energía de la batería. Mientras más claros sean los colores mostrados en pantalla más energía consumirá el portátil (si tenemos en cuenta el modelo de color RGB, el blanco es [255,255,255] mientras que el negro es [0,0,0]).

Otra cosa que no todos hacen es desconectar el dispositivo Wifi si no lo vamos a utilizar. No todos los portátiles nos dan esta oportunidad pero si la tenemos hay que aprovecharla.

Resultados obtenidos

En mi caso he conseguido reducir el uso de energía de casi 30W a 15.4W, y en los momentos donde la pantalla se apaga pasa a consumir en torno a los 10W. Ahora la duración de la batería ha pasado de 2 horas y 15 minutos aproximadamente a 3 horas y media, dependiendo del uso que haga del sistema. Como podréis observar la mejora es más que notable.

Espero que si alguien tiene más datos que aportar en el asunto los comparta conmigo y actualizaré la entrada encantado  .Podéis encontrar mucha información acerca del tema en el siguiente enlace (en inglés).

.Podéis encontrar mucha información acerca del tema en el siguiente enlace (en inglés).

Fuente: http://plagatux.es/2008/03/aumentar-duracion-de-bateria-en-linux/

Permisos y atributos en linux,guia y uso ;)

Permisos y atributos de ficheros

Para ver que atributos de un fichero usamos :

Para cambiar los permisos de un fichero usaremos chmod :

El SUID y el SGID interpretado por un "s"le indican a Linux que ejecute los ficheros con los permisos del propiertario del archivo y no el del usuario que ejecuta el programa . El SUID indica el usuario y el SGID el grupo .

El Sticky Bit interpretado por una "t" , cuando esta presente en un directorio hace que los ficheros que contenga ese directorio solo se puedan borrar por el propietarios de los mismos fichero .

http://www.habitacion511.eu/index.php/permisos-y-atributos-de-ficheros/

Para ver que atributos de un fichero usamos :

#lsattr test.txt #-----------------e- test.txt

Para cambiar los atributos de un fichero usamos el comando chattr , los cambios de los atributos que podemos hacer con este comando son ( man chattr para ver un listado completo de modificadores ) : a : desactiva el acceso al fichero excepto para añadir datos .

c : hace que el kernel comprima los datos del fichero y los descomprima cuando se vuelva a leer .

i : hace que el fichero no se pueda borrar , modificar , renombrar o crear enlaces simbólicos .

j : hace que el kernel registro los datos escritos en el fichero , lo que mejora la restauracion de perdida de datos .

A: hace que la hora de acceso del fichero no se modifique .

s: hace que el kernel ponga a cero los bloques de datos del fichero cuando se borra .

Por ejemplo : #chattr +iA test.txt #lsattr test.txt #----i--A---------e- test.txt

Los bits de permisos de los ficheros mas comunes son los de control de acceso : lectura , escritura y ejecución .#-rw-r--r-- 1 root root 0 sep 17 16:11 test.txt

#drwxr-xr-x 2 root root 4096 sep 17 16:19 test

El primer caracter tiene un significado especial y determina como Linux interpreta el fichero : - -> es un archivo normal d -> corresponde a un directorio l -> un enlace simbólico s -> un socket b -> un dispositivo ( discos duros, cd-roms, etc) c -> dispositivos de puerto paralelo puertos serie

El primer grupo de 3 caracteres controla el acceso al propiertario el segundo al grupo y el tercero a otros .r -> Permisos de lectura

w -> Persmisos de escritura

x -> Permisos de ejecución

Para determinar que permisos en forma octal tiene un fichero:r = 22 = 4

w =21 = 2

x = 20 =1

Por ejemplo : Si el fichero tiene estos persmisos rwx r-x r-x lo sumamos de esta manera -> 421 4_1 4_1 = 7 5 5 .Para cambiar los permisos de un fichero usaremos chmod :

#chmod 750 test.txt ( Cambia los permisos del fichero de lectura y ejecucíon para el propietario y el grupo , el propietario tambien tiene permiso de escritura . )

Se puede modificar los permisos de los ficheros usando permisos usando un modo simbólico . u =usuario g = grupo o = otros a = todos

Alguno ejemplos : chmod ug+rwx test.txt

chmod ug=rw test.txt

chmod u-x,o+rw test.txt

Los bits de permisos especiales son tres SUID , SGID Y Sticky Bit : El SUID y el SGID interpretado por un "s"le indican a Linux que ejecute los ficheros con los permisos del propiertario del archivo y no el del usuario que ejecuta el programa . El SUID indica el usuario y el SGID el grupo .

El Sticky Bit interpretado por una "t" , cuando esta presente en un directorio hace que los ficheros que contenga ese directorio solo se puedan borrar por el propietarios de los mismos fichero .

# chattr +st test.txt # lsattr test.txt # s---i--A-------t-e- test.txt

Saludoshttp://www.habitacion511.eu/index.php/permisos-y-atributos-de-ficheros/

GeeXboX 2.0 disponible

Ya está aquí. Han pasado muchos años desde que en diciembre de 2002 se publicaba la primera versión, en una ISO de 3MB. GeeXboX 2.0 acaba de ser presentado. Se trata de una distribución que permite convertir cualquier equipo en un estupendo Media Center.

Esta nueva versión tiene cambios que la hacen radicalmente diferente a anteriores liberaciones. Pero la filosofía sigue siendo la misma GeeXboX y todavía pretenden dirigidas a la mayoría de las PC y los dispositivos como sea posible, en una forma lo más ligero posible. La imagen ISO de "GeeXboX para PC" ahora llega la edición 72 MB, mucho más grande de lo que solía ser, claro, pero probablemente una de las distribuciones más ligero que puede haber visto. GeeXboX ahora también soportan muchos dispositivos embebidos corriendo SoC ARM (como TI OMAP4 Pandaboard y nVidia Tegra 2) y muchos más se añadirán en los próximos meses.

Esta nueva versión tiene cambios que la hacen radicalmente diferente a anteriores liberaciones. Pero la filosofía sigue siendo la misma GeeXboX y todavía pretenden dirigidas a la mayoría de las PC y los dispositivos como sea posible, en una forma lo más ligero posible. La imagen ISO de "GeeXboX para PC" ahora llega la edición 72 MB, mucho más grande de lo que solía ser, claro, pero probablemente una de las distribuciones más ligero que puede haber visto. GeeXboX ahora también soportan muchos dispositivos embebidos corriendo SoC ARM (como TI OMAP4 Pandaboard y nVidia Tegra 2) y muchos más se añadirán en los próximos meses.

Arquitecturas soportadas:

x86 de 32 y 64 bits de PC

ARM TI OMAP4 Pandaboard

ARM nVidia Tegra2 Armonía

Sistema:

Kernel de Linux v2.6.38.8.

Systemd v29.

BusyBox v1.19.2

ConnMan Network Manager v0.76.

Xorg servidor v1.10.3.

Mesa V7.11.

Opkg Package Manager v0.18

USB de usuario persistente de almacenamiento de datos.

MediaCenter:

XBMC Media Center 10.1 "Dharma" frontend.

Películas y programas de televisión, con subtítulos de apoyo.

Music Collection

Fotos y Presentaciones

CDDA, DVD y (encriptar) la Blu-ray de apoyo.

Apoyar los medios de base de datos.

Internet MovieDB / TVDB metadatos y descarga de portadas.

Skins

GeeXboX para PC todavía se presenta como una imagen ISO, aunque podría ser mejor en estos días usarlo como un Live USB en vez de un Live CD. Según comentan con GeeXboX 2.0 las novedades están garantizadas, además de que el proyecto conoce una nueva vida. Tendremos que estar atentos. ¿Donde usarías GeeXboX?

Fuente: http://www.geexbox.org

Fuente:http://www.ubuntizandoelplaneta.com/2011/09/geexbox-20-disponible.html

The Unarchiver llegó a Debian,Descomprimir .rar con linux de forma libre

The Unarchiver llegó a Debian

The Unarchiver es una herramienta de extracción de archivos que funciona con una muy amplia gama de formatos, entre sus principales características permite la extracción de archivos en formato RAR de forma libre, y ya que The Unarchiver llegó a Debian, por fin he podido hacer un:

aptitude -y purge unrar && aptitude -y install theunarchiver

Su uso es muy simple y se basa en dos comandos:

Saludos

P.D.1. ¡Muchas gracias Matt Kraai, Asias He y Julián Moreno Patiño por traer The Unarchiver a Debian!.

P.D.2. Lo ideal sería no recibir archivos en formato RAR, pero ya que hay quienes se empeñan en enviar archivos en este formato resulta muy útil contar con una opción libre para poder extraerlos.

Fuente:http://blog.fcestrada.com/2011/09/18/the-unarchiver-llego-a-debian/

aptitude -y purge unrar && aptitude -y install theunarchiver

Su uso es muy simple y se basa en dos comandos:

- lsar Lista el contenido de un archivo. Ejemplo: lsar

.rar - unar Extrae el contenido de un archivo. Ejemplo: unar

.rar

Saludos

P.D.1. ¡Muchas gracias Matt Kraai, Asias He y Julián Moreno Patiño por traer The Unarchiver a Debian!.

P.D.2. Lo ideal sería no recibir archivos en formato RAR, pero ya que hay quienes se empeñan en enviar archivos en este formato resulta muy útil contar con una opción libre para poder extraerlos.

Fuente:http://blog.fcestrada.com/2011/09/18/the-unarchiver-llego-a-debian/

lunes, 19 de septiembre de 2011

Extraer .zip con contraseña en linux

Bueno hace poco me encontre con esta cuestion, tenia un .zip con contraseña que no podia abrir graficamente,pero sabia que mi linux no me fallaria ;) use una

$man unzip

Y tras leer muy poco,descubri que con un simple

$unzip -P clave nombredelarchivo.zip

Se nos habrira ;)

Sin mas un placer y Fuente:man xD

$man unzip

Y tras leer muy poco,descubri que con un simple

$unzip -P clave nombredelarchivo.zip

Se nos habrira ;)

Sin mas un placer y Fuente:man xD

Navegar anónimamente por Internet con Tor, Polipo, Vidalia y Torbutton

Sin embargo, en este artículo vamos a intentar mejorar nuestra privacidad instalando una serie de programas que nos ayudarán a navegar anónimamente por Internet. Los programas que vamos a usar son los siguientes:

- Tor (The onion router) es un proyecto de software libre y una red abierta que nos ayuda a defendernos contra cualquier tipo de análisis de tráfico permitiéndonos navegar de libremente y de forma anónima. Para conocer como funciona no dejes de leer estos artículos: ¿Cómo funciona TOR? y Enfoque en Tor.

- Polipo: proxy HTTP de caché, que maneja SOCKS4a, lo que evita que Firefox envíe las solicitudes de DNS por fuera de la red Tor, poniendo en peligro el anonimato. También acelera la navegación usando la red Tor.

- Vidalia: interfaz gráfica para configurar Tor. Muy útil y fácil de manejar.

- Torbutton: extensión de Firefox que nos permite habilitar/deshabilitar la navegación usando Tor.

- Añadimos los repositorios de Tor ejecutando el siguiente comando en un terminal (Aplicaciones > Accesorios > Terminal):

echo deb http://deb.torproject.org/torproject.org $(lsb_release -cs) main | sudo tee /etc/apt/sources.list.d/torproject.list - Incluimos la clave del repositorio que acabamos de agregar:

gpg --keyserver keys.gnupg.net --recv 886DDD89 && gpg --export A3C4F0F979CAA22CDBA8F512EE8CBC9E886DDD89 | sudo apt-key add - - Actualizamos los repositorios:

sudo aptitude update - Instalamos Tor en Ubuntu (se instalará también, entre otros, Polipo):

sudo aptitude install tor tor-geoipdb - Instalamos Vidalia: Durante la instalación de Vidalia se nos preguntará si queremos que sea Vidalia quien se encargue del arranque de Tor. Lo mejor es contestar Yes (and disable it for every boot) si queremos controlar con Vidalia el uso de Tor. De esta forma Tor se iniciará sólo cuando ejecutemos Vidalia. De forma que si no pensamos usar Tor cada vez que nos conectemos a Internet, es una muy buena opción. Pero cada uno que seleccione lo que se adapte a su circunstancia.

sudo aptitude install vidalia

- Descargamos el archivo de configuración de Polipo para usarlo con Tor:

wget https://svn.torproject.org/svn/torbrowser/trunk/build-scripts/config/polipo.conf - Hacemos una copia de seguridad del archivo de configuración de original de Polipo:

sudo cp /etc/polipo/config{,.original} - Reemplazamos el archivo de configuración de original por el descargado:

sudo mv polipo.conf /etc/polipo/config - Reiniciamos Polipo con el siguiente comando:

sudo service polipo restart - Ejecutamos Vidalia para iniciar Tor y comprobar que todo se ha instalado correctamente. Para esto hacemos clic en el menú Aplicaciones > Internet > Vidalia.

- Vidalia intentará iniciar Tor automáticamente y si todo ha ido bien veremos la siguiente ventana: Cada uno que investigue por su cuenta las opciones de Vidalia. La que sin duda más utilizaremos será la de Usar una nueva identidad.

- Ahora vamos a instalar el TorButton. Para eso vamos a la siguiente página web: www.torproject.org/torbutton.

- En la parte superior veremos un mensaje de Firefox en el que se nos indica que ha evitado que se instale el Torbutton, pero como nosotros queremos instalarlo tenemos que pulsar el botón Permitir.

- A continuación, en la ventana que nos aparece tenemos quehacer clic sobre Instalar ahora.

- Una vez se haya instalado tenemos que Reiniciar Firefox.

- Al reiniciar Firefox se abrirá automáticamente la ventana que complementos para indicarnos que se ha instalado uno nuevo y la cerramos sin más.

- Una vez tenemos todo instalado tenemos que comprobar que estamos usando Tor. Así que accedemos a la siguiente página web: https://check.torproject.org/?lang=es.

- Como tenemos Tor desactivado, la página nos lo mostrará directamente. Para activarlo hacemos clic en el botón que hay en la parte inferior derecha con el nombre Tor desactivado.

- Una vez habilitado, recargamos la página o volvemos a acceder a la web https://check.torproject.org/?lang=es para comprobar que estamos usando Tor.

- Sin embargo, para poder disfrutar de una navegación anónima real tienes que prestar especial atención a esta lista de elementos que nos propone el proyecto Tor.

Espero que os sea útil.

Fuente:http://sliceoflinux.com/2010/05/21/navegar-anonimamente-por-internet-con-tor-polipo-vidalia-y-torbutton/

Guia:Hacer ataque de fuerza bruta con Jonh the Ripper

1º Instalamos con;

$apt-get install john

Usaremos la fuerza bruta cuando queramos la clave de un usuario concreto, por ejemplo root. Los administradores de sistemas son más cuidadosos con sus claves y es muy raro que usen claves fáciles asique la única forma de conseguirlo será probar todas las posibles combinaciones. Ejemplo:

Esto probará todas las combinaciones posibles, pero si sabemos el tipo de password que puede ser podemos indicarle que sólo use letras o números. Si queremos que los password que pruebe sean numéricos escribimos esto:

Por el contrario si queremos que sólo pruebe con letras:

Hasta aquí ya sabemos como conseguir las contraseñas, ahora sólo queda saber cómo visualizarlas,y se hace con el siguiente comando:

Fuente:Google ;)

$apt-get install john

Usaremos la fuerza bruta cuando queramos la clave de un usuario concreto, por ejemplo root. Los administradores de sistemas son más cuidadosos con sus claves y es muy raro que usen claves fáciles asique la única forma de conseguirlo será probar todas las posibles combinaciones. Ejemplo:

john -i /etc/shadow

Esto probará todas las combinaciones posibles, pero si sabemos el tipo de password que puede ser podemos indicarle que sólo use letras o números. Si queremos que los password que pruebe sean numéricos escribimos esto:

john -i:Digits /etc/shadow

Por el contrario si queremos que sólo pruebe con letras:

john -i:Alpha /etc/shadow

Hasta aquí ya sabemos como conseguir las contraseñas, ahora sólo queda saber cómo visualizarlas,y se hace con el siguiente comando:

john -show /etc/shadow

El hecho de averiguar mediante fuerza bruta una clave puede no ser cuestión de minutos u horas, sino de semanas, meses o incluso años si es lo suficientemente compleja, por eso si en algún momento queremos parar el proceso pulsamos CTRL+C y cuando queramos continuar escribimos el comando:john -restore /etc/shadow

Una vez finalizado la operación, las claves obtenidas se guardan en john.pot, para visualizarlas:

john -show FICHERO_PASSWORD

john -show FICHERO_PASSWORD

Fuente:Google ;)

domingo, 18 de septiembre de 2011

Manual Novato Instalación Arch Linux desde maquinas virtuales y físicas.

Bueno, estos días he estado instalando Arch Linux en un portatil Macbook Air desde Parallels, y como en mi es costumbre he aprovechado para dejarlo todo documentado y que todos aquellos que queráis instalar Arch, lo tengáis lo mas facil posible.

El resultado es este manual que os adjunto en PDF.

Si os gusta espero vuestro agradecimiento en forma de comentarios y si os apetece entréis en mi blog personal y me votéis para los premios bitacora 2011 en la categoría d Mejor blog personal y Mejor blog tecnologico.

Gracías y espero os guste el manual.

El resultado es este manual que os adjunto en PDF.

Si os gusta espero vuestro agradecimiento en forma de comentarios y si os apetece entréis en mi blog personal y me votéis para los premios bitacora 2011 en la categoría d Mejor blog personal y Mejor blog tecnologico.

Gracías y espero os guste el manual.

Archivos Adjuntos:

Cifrar una partición ( cryptsetup ) y montarla descifrada

Herramienta para cifrar una partición con contraseña .

Instalar el paquete cryptsetup :

Comprobamos que tenemos el módulo dm_mod cargado .

Abrimos la partición encriptada con cryptsetup , en este punto nos pedirá el passphrare que hemos puesto anteriormente .

Damos formato :

Con esto ya esta todo hecho . Cada vez que tengamos que montar la particion nos pedirá el passphrase .

Saludos

Source : http://www.habitacion511.eu/index.php/encriptar-una-particion-cryptsetup/

Instalar el paquete cryptsetup :

Crear una partición con cfdisk , fdisk o gparted si tenemos entorno gráfico . Imaginemos que tenemos una partición en /dev/sda1 .apt-get install cryptsetup

Comprobamos que tenemos el módulo dm_mod cargado .

En el caso de que no aparezca una línea parecida a esta "dm_mod 53706 0" cargamos el módulo :lsmod |grep dm_mod

En esta parte se borrará toda la información de la partición y se creará una nueva donde nos preguntará por un passphrase .modprobe dm_mod

Si nos salta un error aquí y nos falta el módulo dm_mod volved a los pasos anteriores y comprobar si esta bien cargado con lsmod .cryptsetup -v -y luksFormat /dev/sda1

Abrimos la partición encriptada con cryptsetup , en este punto nos pedirá el passphrare que hemos puesto anteriormente .

Dentro de /dev/mapper se ha creado un fichero hdprivado que es un enlace simbólico a /dev/dm-0 en mi caso .cryptsetup luksOpen /dev/sda1 hdprivado

Damos formato :

Montamos la partición :mkfs.ext4 -v -m 1 /dev/mapper/hdprivadoModificador -m ( % de bloques reservados ) -v ( verbose )

mount -t ext4 /dev/mapper/hdprivado /mnt/privadoPara desmontar la unidad

En este punto si intentamos montar la partición directamente con un mount no nos deja tenemos que usar el comando anterior para volver a abrirla poner el password y volvemos a montarla .umount /mnt/privadocryptsetup luksClose /dev/sda1 hdprivado

cryptsetup luksOpen /dev/sda1 hdprivado

Info : (cryptsetup --help / man cryptsetup ) .mount /dev/mapper/hdprivado /mnt/privado

Con esto ya esta todo hecho . Cada vez que tengamos que montar la particion nos pedirá el passphrase .

Saludos

Source : http://www.habitacion511.eu/index.php/encriptar-una-particion-cryptsetup/

Tip: buscar ficheros en Linux por consola

Para todos aquellos que estéis en linux desde hace poco tiemo y queráis saber como se buscan ficheros desde la linea de comandos, lo cierto es que se hace con una orden muy sencillita y que muchos de los que visitan este blog, conocen, aun así aqui os la dejo :

Saludos.

Fuente:http://www.tuxapuntes.com/node/41

find -name 'ficheroquebusco*'Como véis, la orden es bien sencilla, eso si, seguramente el dia que te haga falta te vendra bien tenerla anotada en algun sitio, porque es una cadena que a mi personalmente siempre se me ovida :P .

Saludos.

Fuente:http://www.tuxapuntes.com/node/41

Areca Backup, Copias de Seguridad en Linux

Areca Backup v7.2.2 es una de las mejores herramientas de respaldo que se pueden conseguir para Linux. Este programa permitirá elegir todos los archivos o directorios de los cuales se desea realizar una copia de seguridad para evitar que esta información llegase a perderse en caso de tener algún problema con el sistema operativo.

Este potente programa brinda la opción de elegir el tipo de fichero en el que se desea respaldar la información, ya sea como un simple archivo de respaldo o como un comprimido zip, así como también la facilidad de configurar todas las acciones que se deberán realizar después de realizar el backup.

Sin duda Areca backup presenta mucha versatilidad a la hora de su ejecución, ya que en él se pueden realizar modos de respaldo simples y avanzados, además que ofrece la opción de realizar copias sencillas de todos los archivos que se decidan respaldar, para que estos puedan ser leídos de manera sencilla por el ordenador a la hora de que estos vuelvan a ser copiados en el PC y así facilitar la ardua tarea de hacer backup de la información irreemplazable que se puede tener en Linux.

Descargar | Areca Backup

Fuente:http://www.nosolounix.com/2011/09/areca-backup-copias-de-seguridad-en.html

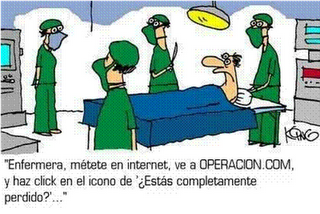

[HUMOR] Cómo Cambian las Cosas

El ser humano no para de evolucionar y ahora con la tecnología, quizá cambiemos nuevos métodos y viviremos nuevas situaciones.

Fuente | Taringa

Fuente | Taringa

Carbyn, un sistema operativo basado en HTML5

Carbyn es un sistema operativo creado por unos canadienses que tiene la peculiaridad de estar basado en HTML5 y poder ejecutarse desde cualquier navegador ya esté instalado en una tablet un móvil o un pc, lo único que necesitas es que tenga soporte HTML5.

Un punto muy interesante de Carbyn es que sus aplicaciones funcionan en cualquier navegador ya que también son realizadas en HTML5, también disponemos de una aplicación que nos permitirá adaptar aplicaciones ya existentes a este sistema operativo y un SDK para desarrollar de forma más sencilla software.

Como gran innovación Carbyn dispone de un sistema adicional que permitirá que las diferentes aplicaciones puedan compartir información entre ellas lo que permitirá una mayor interacción y la posibilidad de crear aplicaciones que amplíen las funcionalidades de otras fácilmente.

El co-fundador Jaafer Haidar destacó en la conferencia TechCrunch Disrupt que se celebró en San Francisco que Carbyn será gratuito y se financiará con un porcentaje de las ventas de las aplicaciones de su tienda.

Sin lugar a duda se trata de una gran apuesta de un equipo pequeño, formado por cinco empleados, que ya está generando gran expectativa.

Puedes entrar en la web oficial y solicitar tu invitación: Carbyn

Fuente:http://www.dacostabalboa.com/es/carbyn-un-sistema-operativo-basado-en-html5/16408

Descomprimir archivo .rar con contraseña por terminal

Bueno recientemente me mude a Debian,si señores tras mucho tiempo y me encontre con que al descomprimir un .rar con contraseña el programa por defecto Squeeze no me pedia contraseña nunca lo que significa q nunca lo abria,por lo cual busque y con un simple

$ unrar x -p nombredelarchivo.rar

Donde;

x=Extraer

p=Indica que es necesaria contraseña

Luego nos sale un mensaje del tipo

"Enter password"

y

"Reenter password:"

Simplemente introducimos la contraseña y ya esta ;)

Sin mas un placer

Fuente:El man de unrar XD

$ unrar x -p nombredelarchivo.rar

Donde;

x=Extraer

p=Indica que es necesaria contraseña

Luego nos sale un mensaje del tipo

"Enter password"

y

"Reenter password:"

Simplemente introducimos la contraseña y ya esta ;)

Sin mas un placer

Fuente:El man de unrar XD

Suscribirse a:

Comentarios (Atom)